Hvordan håndterer du i øjeblikket lokale Windows-administratoradgangskoder? Alle Windows-systemer har en, og de har nøglerne til kongeriget på hver enkelt pc. Da lokale administratoradgangskoder ikke er en del af Active Directory (AD), skal du administrere hver enkelt konto på hver enkelt computer separat. Det er en plage.

Meget af tiden tænker organisationer ikke så meget over det og indstiller bare en standardadministratoradgangskode på hver enkelt Windows-maskine. Denne praksis er ganske vist praktisk, men den åbner organisationer op for et meget større problem, når denne ene, overordnede adgangskode kommer i de forkerte hænder. At have en separat lokal administratoradgangskode på hver computer forhindrer ikke nødvendigvis en ondsindet person i at få adgang til en pc, men det forhindrer i høj grad lateral udnyttelse af andre pc’er.

Microsoft Local Administrator Password Solution (LAPS) kan hjælpe.

I denne artikel lærer du, hvordan du kan sikre dine AD-tilsluttede computere ved at konfigurere LAPS.

Indholdsfortegnelse

- Hvad er Microsoft LAPS?

- LAPS i praksis

- Låst ned AD-attributter

- GPO-indstillinger

- Opsætning af LAPS

- Forudsætninger

- Installation af Microsoft LAPS Management Tools

- Udvidelse af AD-skemaet

- Konfigurering af Active Directory-tilladelser

- Tilladelse til, at maskinerne kan gemme deres adgangskode

- Låsning af AD-attributter ved at finde udvidede rettigheder

- Fjernelse af udvidede rettigheder

- Giv tilladelse til at læse og nulstille den lokale administratoradgangskode

- Oprettelse af et centralt lager for gruppepolitikskabeloner

- Oprettelse af GPO

- Udrulning af LAPS GPO-udvidelsen

- Udrulning af LAPS MSI med et GPO

- Test af LAPS

- Tips og tricks til brug af LAPS for alvor

- 1. Slå auditering til

- 2. Sørg for, at ingen bruger kan læse ms-mcs-AdmPwd AD-attributten direkte

- 3. Nulstil Ms-Mcs-AdmPwdTime-attributten under diskimaging

- 4. Husk, at ms-Mcs-AdmPwd-attributten forbliver i AD-papirkurven

- 5. LAPS er ikke til midlertidig adgang

- Konklusion

Hvad er Microsoft LAPS?

LAPS er en vigtig del af at holde et Windows-miljø sikkert. LAPS er et værktøj, der fungerer på en smart måde; det randomiserer automatisk den lokale administratoradgangskode på alle domænecomputere med LAPS aktiveret og ændrer hver adgangskode regelmæssigt.

LAPS sikrer, at du har randomiserede lokale administratoradgangskoder i hele dit domæne og forhindrer lateral bevægelse fra hackere og malware. Nu tror du måske, at en lang lokal administratoradgangskode på klienten kan beskytte dig mod dette, men det er ikke sandt.

Hackere kan bruge en Pass-The-Hash-metode til hurtigt at sprede sig gennem dit domæne og kan endda finde frem til en domæneadministratoradgangskode ved at bruge den samme metode. LAPS forhindrer denne aktivitet ved at tvinge ondsindede personer til at finde frem til en adgangskode for hver enkelt maskine.

LAPS i praksis

LAPS har tre hoveddele:

Låst ned AD-attributter

LAPS gemmer hver lokal administratoradgangskode for hver kontrolleret computer i AD kaldet ms-Mcs-AdmPwd. LAPS skal også vide, hvornår adgangskoderne udløber for at kunne ændre dem, så det gemmer også en anden AD-attribut kaldet ms-Mcs-AdmPwdExpirationTime. Disse AD-attributter kan kun læses/skrives af bestemte AD-principaler som f.eks. en gruppe eller en bruger og kan også skrives af den computerkonto, der bruger adgangskoden.

GPO-indstillinger

For at tilvejebringe LAPS på en computer og for at ændre adgangskoden har LAPS også et sæt GPO-indstillinger. Når GPO’et er knyttet til et sæt computere, distribueres LAPS-indstillingerne til hver computer. Når computeren anvender GPO-indstillingerne, bruger LAPS en særlig DLL-fil til at fortolke dem.

Når LAPS kan se, at den aktuelle dato er over udløbsdatoen for adgangskoden, vil den:

- Randomisere en ny adgangskode og indstille den som den lokale administratoradgangskode.

- Skriv den nye lokale administratoradgangskode til attributten Ms-Mcs-AdmPwd i AD.

- Skriv en ny udløbsdato til ms-Mcs-AdmPwdExpirationTime.

Med denne smarte, men enkle metode forbliver domænecomputerne endnu mere sikre.

Opsætning af LAPS

Godt nok information, lad os komme til at se, hvad LAPS rent faktisk kan gøre! Opsætning af LAPS er ikke kompliceret, men kræver et par trin, som du vil lære i denne vejledning. De er:

- Installation af LAPS Management Tools på din administratormaskine.

- Udvidelse af AD-skemaet for at tilføje de to brugerdefinerede AD-attributter, som LAPS bruger.

- Indstilling af passende privilegier for forskellige komponenter i AD.

- Opbygning af LAPS GPO’en, der skal anvendes på Windows-computere.

- Deployering af LAPS GPO-udvidelsen til de relevante Windows-computere.

Når du er færdig med ovenstående trin, har du et fuldt funktionsdygtigt LAPS-miljø, der er konfigureret og klar til at gå i gang!

Forudsætninger

I denne artikel skal du konfigurere LAPS for alvor. Hvis du gerne vil følge med, skal du sikre dig, at du opfylder nogle få forudsætninger først.

- Et AD-domæne (2003 og opefter)

- En computer, der kører Windows (10 eller Server 2012+ anbefales), har RSAT for Active Directory installeret.

- Har adgang til en konto, der både er medlem af AD Domain Admins- og Schema Admins-grupperne.

Alle eksempler i denne artikel bruger et AD-domæne kaldet contoso.com.

Bedste praksis for gruppen Schemaadmins er kun at være medlem af den, når du har brug for tilladelserne.

Installation af Microsoft LAPS Management Tools

For at komme i gang skal du først installere LAPS Management Tools på din administratorcomputer. Disse administrationsværktøjer installerer både LAPS GPO-udvidelsen (hvis den er valgt) og administrationsværktøjerne til at konfigurere LAPS.

- Start med at downloade filen LAPS.x64.msi, og start den som administrator, og klik på Næste.

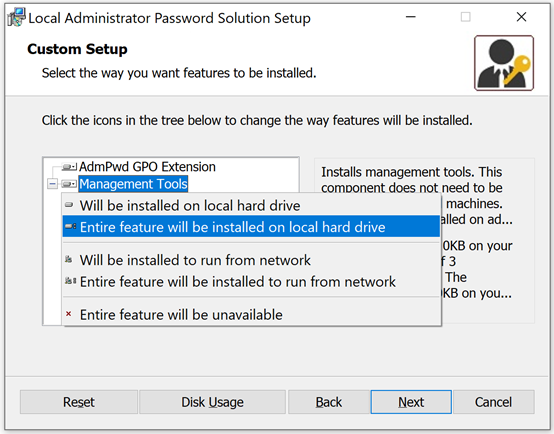

2. Tryk på Næste, indtil du kommer til den brugerdefinerede opsætning, og klik derefter på Administrationsværktøjer, og Hele funktionen vil blive installeret på den lokale harddisk for at installere begge disse komponenter. Hvis du ikke ønsker, at den aktuelle maskine skal administreres af LAPS, skal du vælge AdmPwd GPO Extension.

3. Klik på Næste, indtil installationen er færdig, og afslut installationsprogrammet.

Du har nu installeret LAPS GPO-udvidelser (hvis de er valgt) og dets administrationsværktøjer, og vi kan nu begynde at udvide AD-skemaet og tilføje vores GPO’er.

Udvidelse af AD-skemaet

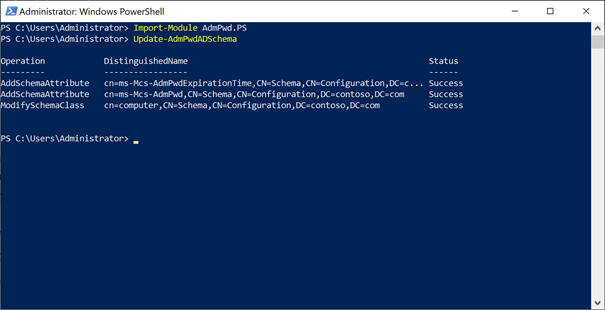

Som tidligere nævnt bruger LAPS to AD-attributter kaldet ms-Mcs-AdmPwd og ms-Mcs-AdmPwdExpirationTime. Disse to attributter er ikke standard og skal tilføjes til AD-skemaet.

Import-module AdmPwd.PS.Update-AdmPwdADSchema for at opdatere AD-skemaet og tilføje de to AD-attributter. Du kan se output i følgende skærmbillede.

Du har nu udvidet vores AD-skema til at understøtte LAPS og er klar til at indstille tilladelser i Active Directory.

Konfigurering af Active Directory-tilladelser

Hver computer skal have mulighed for at opdatere deres lokale administratoradgangskode og udløbstid AD-attribut. For at gøre det skal hver computer have selvskrivetilladelse til AD-attributterne ms-Mcs-AdmPwd og ms-Mcs-AdmPwdExpirationTime AD-attributterne. Heldigvis er det meste af dette arbejde let at udføre med AdmPwd PowerShell-modulet.

Tilladelse til, at maskinerne kan gemme deres adgangskode

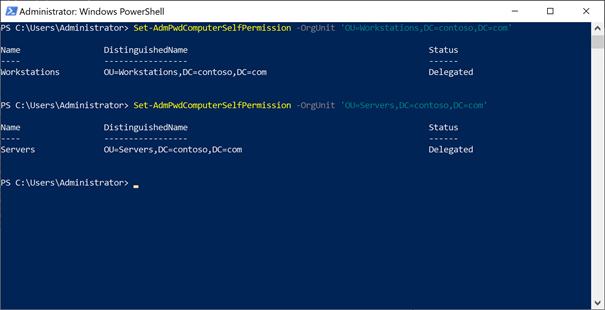

Først skal du sikre, at hver computer kan gemme deres adgangskode i AD-attributten ms-Mcs-AdmPwd og opdatere, når denne adgangskode udløber i AD-attributten ms-Mcs-AdmPwdExpirationTime. AdPwd PowerShell-modulet har en kommando, du kan indstille disse tilladelser, kaldet Set-AdmPwdComputerSelfPermission by organizational unit (OU), som gælder for alle underordnede OU’er.

I PowerShell skal du køre Set-AdmPwdComputerSelfPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' og huske at opdatere din specifikke OU og dit domænenavn.

Hvis du ønsker, at LAPS skal kontrollere flere OU’er, skal du gentage ovenstående kommando for hver enkelt OU i AD.

Låsning af AD-attributter ved at finde udvidede rettigheder

For at sikre, at kun de brugere og grupper, som du ønsker, har tilladelse til at læse og nulstille den lokale administratoradgangskode for hver computer, skal du kontrollere, hvem der har adgang. Specifikt skal du vide, at kun de konti, der skal have “udvidede rettigheder”, har det.

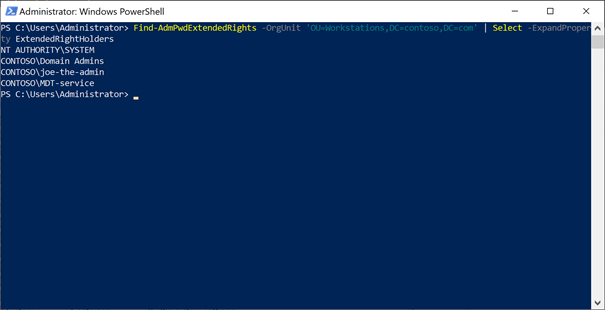

For at finde konti med udvidede rettigheder skal du køre Find-AdmPwdExtendedRights -OrgUnit 'OU=Workstations,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders og sørge for at erstatte dit OU- og domænenavn.

Du kan nu se på følgende skærmbillede, at CONTOSO\joe-the-admin og CONTOSO\MDT-service har udvidede rettigheder til OU’en Workstations.

Godkendelsen MDT-service har faktisk brug for den udvidede rettighed, men det har joe-the-admin ikke. Du skal nu fjerne tilladelsen til joe-the-admin.

Du skal gentage denne proces for alle de organisationsenheder, som du har indstillet selvskrivetilladelsen på i et tidligere trin.

Fjernelse af udvidede rettigheder

Når du har identificeret hver enkelt konto, du skal fjerne udvidede rettigheder fra, er det nu tid til at gøre det.

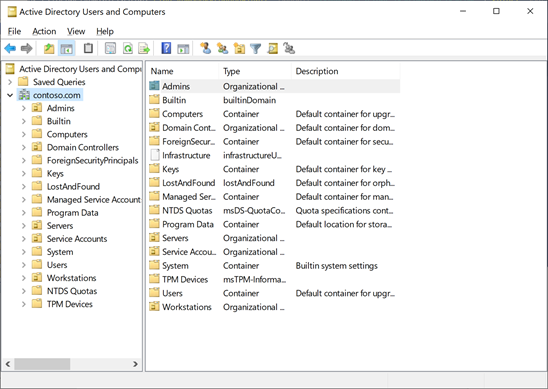

- Åbn Active Directory Users And Computers, og klik på Vis i den øverste menu, og sørg for, at Avancerede funktioner er aktiveret. Når du aktiverer avancerede funktioner, vil du se alle de typisk skjulte OU’er, som vist i følgende skærmbillede.

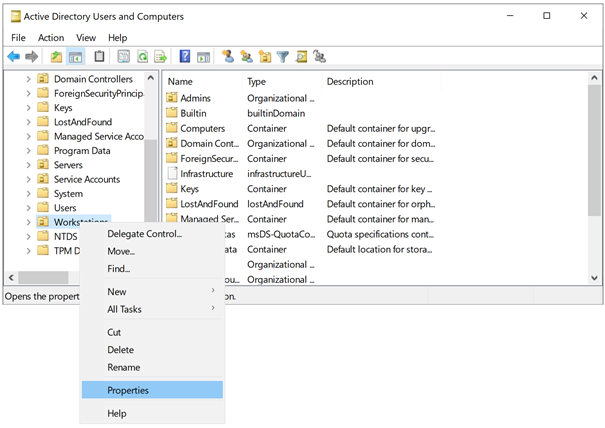

2. Højreklik på den OU, som du ønsker at fjerne den udvidede rettighed på, og klik på Egenskaber.

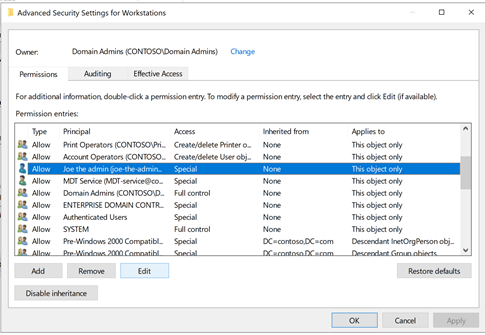

3. Klik på fanen Sikkerhed, og klik derefter på knappen Avanceret.

4. Find den konto eller gruppe, som du vil fjerne de udvidede rettigheder for, og fjern den ved at markere den og klikke på Fjern.

5. Gentag disse trin efter behov for alle hovedpersoner med udvidede rettigheder.

Giv tilladelse til at læse og nulstille den lokale administratoradgangskode

Nu, hvor du har sikret dig, at kun de relevante konti har udvidede rettigheder, skal du oprette to AD-grupper til læsning og nulstilling af den lokale administratoradgangskode kaldet LAPS Workstations Password Read og LAPS Workstations Password Reset.

Bemærk, at de her angivne gruppenavne ikke er obligatoriske. Du kan frit bruge et hvilket som helst gruppenavn.

Med en PowerShell-konsol stadig åben med din administratorkonto skal du indtaste følgende kommandoer for at give begge AD-grupper tilladelse til at læse den lokale administratoradgangskode for computere i OU’en Workstations.

PS> Set-AdmPwdReadPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Read"PS> Set-AdmPwdResetPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Reset" Du har nu aktiveret ovenstående AD-grupper til at læse og nulstille lokale administratoradgangskoder for computere i OU’en Workstations. Du skal nu tilføje de administratorer eller grupper, der er nødvendige for at læse eller nulstille adgangskoderne.

Oprettelse af et centralt lager for gruppepolitikskabeloner

For at LAPS kan aktivere sig selv, når det er installeret på computerne, skal du først oprette en gruppepolitik ved at importere gruppepolitikskabelonerne til PolicyDefinition-lageret. PolicyDefinition-lageret er en mappe, der er placeret på alle domænecontrollere.

Aktiver aldrig en LAPS GPO, der er rettet mod domænecontrollerne. Det er ikke understøttet og kan forårsage uventede problemer.

- Vælg en domænecontroller i AD; enhver domænecontroller vil fungere.

- Sørg for, at der findes en \\contoso.com\SYSVOL\Policies\PolicyDefinitions. Hvis ikke, skal du oprette den nu.

- Kopier indholdet af C:\Windows\PolicyDefinitions på din administratorcomputer (den, du installerede LAPS på) til mappen \\contoso.com\SYSVOL\Policies\PolicyDefinitions på domænecontrolleren.

Oprettelse af GPO

Nu skal vi kopiere LAPS GPO-skabelonerne til det centrale lager (mappen PolicyDefinitions).

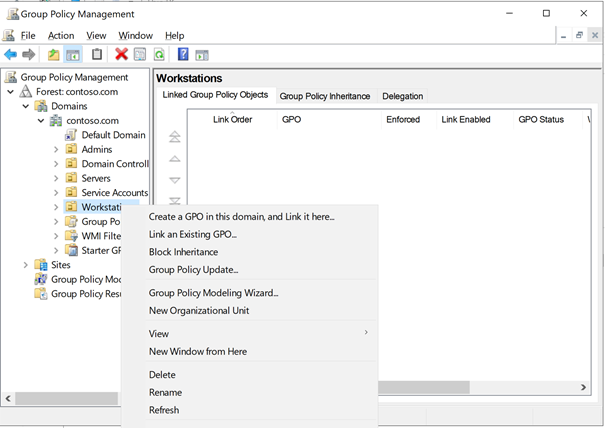

- Åbn Group Policy Management under din administratorkonto,højreklik på den OU, du vil aktivere LAPS i, og klik på Link an Existing GPO…

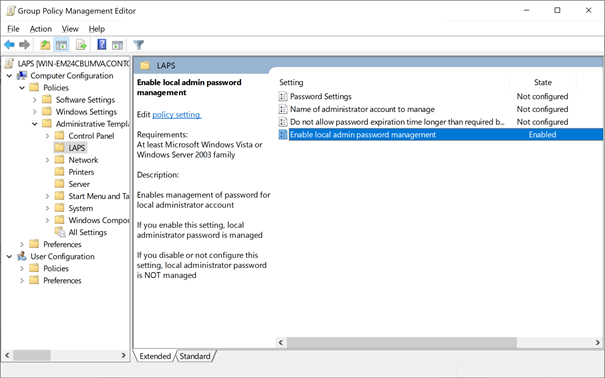

2. Naviger til Computer Configuration -> Administrative Templates -> LAPS, og indstil Enable local admin password management til Enabled (Aktiver lokal administration af administratoradgangskoder) til Enabled (Aktiveret). Hvis du har andre krav til adgangskodekompleksitet, skal du redigere adgangskodeindstillingerne i overensstemmelse hermed.

Du er næsten færdig! Nu skal du knytte dette GPO til alle de OU’er, som du ønsker at bruge LAPS i.

Udrulning af LAPS GPO-udvidelsen

Når GPO’en er anvendt på alle relevante OU’er med computere i dem, skal du nu udrulle LAPS GPO-udvidelsen. Du har et par forskellige måder at installere denne udvidelse på ved enten at installere MSI’en (som vist tidligere) eller ved at registrere LAPS DLL-filen.

Hvis du vælger at installere MSI’en, skal du på hver computer i en LAPS-kontrolleret OU køre følgende kommando for at aktivere LAPS.

> msiexec /q /i \server\share\LAPS.x64.msiHvis du vælger at aktivere LAPS ved at registrere DLL-filen, kan du gøre det med følgende kommando.

> regsvr32.dll \server\share\AdmPwd.dllDu kan bruge et hvilket som helst fjernudførelsesværktøj, du har, til at køre disse kommandoer på computerne.

Udrulning af LAPS MSI med et GPO

Anvendelse af et GPO er den nemmeste metode til at sikre, at LAPS GPO-udvidelsen er installeret på alle computere.

- Kopier LAPS.x64.msi til et netværksfællesskab, som alle domænecomputere har adgang til.

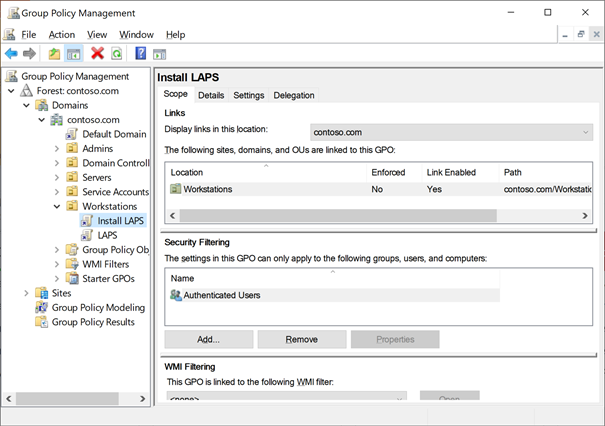

- Åbn Group Policy Management på din administratordatamat, og opret et GPO kaldet Install LAPS eller noget lignende.

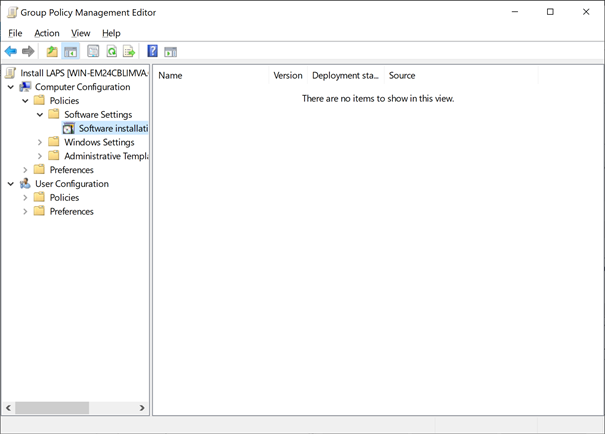

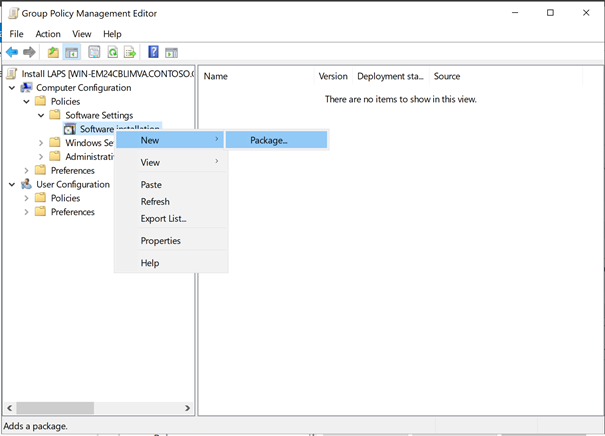

3. Højreklik på GPO’en Install LAPS, klik på Rediger, og naviger til Computerkonfiguration -> Politikker -> Softwareindstillinger -> Softwareinstallation.

4. Højreklik på Softwareinstallation, og naviger til Ny-> pakke…

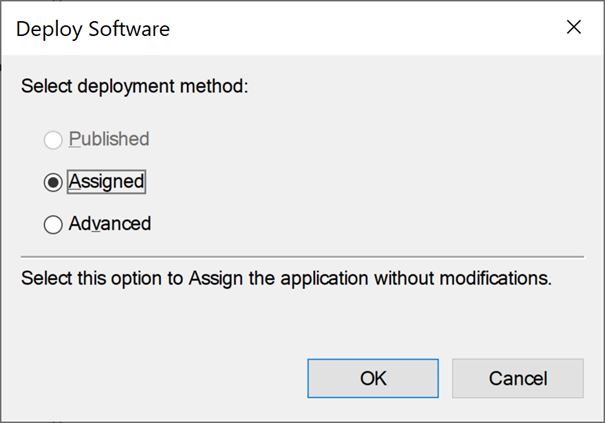

5. Naviger til den share, som du kopierede LAPS.x64.msi, vælg den, klik på OK, og vælg Tildelt.

6. Nu knytter du GPO’en til de samme OU’er, som du konfigurerede LAPS for. Du er nu klar til at teste LAPS!

Test af LAPS

For at sikre, at LAPS fungerer som planlagt på de kontrollerede computere, skal vi nu tvinge en af computerne til at anvende det førnævnte GPO og se, hvad der sker.

- Start en computer, der er placeret under en af de OU’er, du lige har konfigureret, igen. Når computeren er oppe igen, bør den begynde at installere LAPS.

- Når LAPS er installeret på computeren, skal du genstarte maskinen igen og åbne en PowerShell-konsol som administrator på din admin-computer som en konto, der er medlem af AD-grupperne LAPS Workstation Password Read og LAPS Workstation Password Reset .

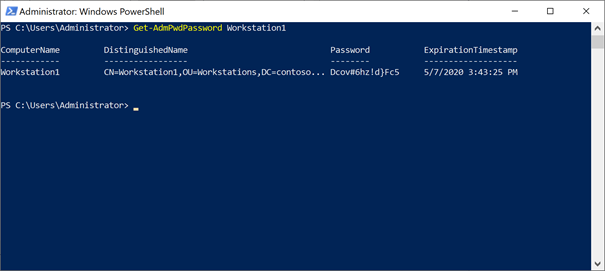

- Kør kommandoen

Get-AdmPwdPassword <computername>med det computernavn, du lige havde genstartet og installeret LAPS på. Hvis alt er gået godt, vil du se noget, der ligner output i følgende skærmbillede.

4. Prøv nu at logge ind på den LAPS-kontrollerede computer med den viste adgangskode ovenfor. Hvis det har virket, skulle du være inde.

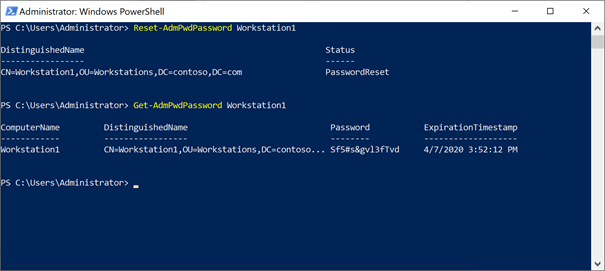

5. Prøv nu at nulstille adgangskoden ved at køre Reset-AdmPwdPassword <ComputerName> og genstarte computeren. Se, hvordan den ændrede adgangskoderne i følgende skærmbillede?

Du har nu LAPS, der fungerer i dit miljø. Og selvom administrationen er ret nem, er der et par ting, som du bør vide om…

Tips og tricks til brug af LAPS for alvor

Mens opsætningen, der er dækket ovenfor, er nok til de fleste mindre miljøer, kan den være for usikker eller ikke tilbyde det revisionsniveau, der er nødvendigt for større organisationer. Her er et par tips til at få det til at fungere i den virkelige verden.

1. Slå auditering til

Auditering, når nogen læser eller nulstiller en adgangskode, er vigtig, især i betragtning af at du kan tilkoble alarmer til det, hvis nogen læser adgangskoden for alle computere. Heldigvis giver AdmPwd-modulet os en cmdlet til at aktivere netop dette.

PS> Set-AdmPwdAuditing -AuditedPrincipals Everyone -OrgUnit "OU=Workstations,DC=contoso,DC=com"2. Sørg for, at ingen bruger kan læse ms-mcs-AdmPwd AD-attributten direkte

En måde er at sikre, at en bruger ikke kan læse ms-mcs-AdmPwd AD-attributten, er at oprette en selvbetjeningsmetode få den lokale administratoradgangskode for en computer. Selv om det er uden for denne artikels rækkevidde, skal du tjekke værktøjer som JEA eller WebJEA, hvis du ikke har en eksisterende selvbetjeningsportal, der er egnet til dette.

3. Nulstil Ms-Mcs-AdmPwdTime-attributten under diskimaging

Du skal huske at nulstille Ms-Mcs-AdmPwdTime-attributten, når du genimagerer en LAPS-styret computer, ellers udløser den ikke adgangskodeændringen og beholder den lokale adminadgangskode, der er givet af aftrykket. Det vil dog udløses, når Ms-Mcs-AdmPwdTime udløber.

Du kan bruge følgende PowerShell-kommando til at nulstille ExpirationTime uden AdmPwd-modulet:

# With RSAT Get-ADComputer Workstation1 | Set-ADObject -Replace @{"ms-mcs-AdmPwdExpirationTime"=(Get-Date)} # Without RSAT$Computer = New-Object DirectoryServices.DirectoryEntry "LDAP://CN=Workstation1,OU=Workstations,DC=contoso,DC=com"$Computer.'ms-Mcs-AdmPwdExpirationTime'.Clear()$Computer.CommitChanges()4. Husk, at ms-Mcs-AdmPwd-attributten forbliver i AD-papirkurven

Når du sletter et objekt i AD og har AD-papirkurven aktiveret, fjerner AD normalt vigtige attributter; heldigvis er ms-Mcs-AdmPwd beskyttet mod dette!

5. LAPS er ikke til midlertidig adgang

Selv om LAPS er fristende, er det ikke meningen, at LAPS skal give midlertidig adgang til leverandører, brugere og andre typer konti. I stedet for at bruge LAPS skal du bruge en AD-gruppe, der er en lokal administrator af den pågældende computer, og bruge TimeToLive på gruppemedlemsskaber.

Konklusion

Du har nu lært, hvordan du implementerer LAPS, indstiller tilladelserne og får nogle tips og tricks til at gøre det mere sikkert. Med et miljø, hvor LAPS er implementeret, ændres alle de lokale administratoradgangskoder regelmæssigt og automatisk. Dette reducerer i høj grad risikoen for at få en domænetilsluttet computer overtaget af hackere eller malware, og forhåbentlig sparer det dig for en masse hovedpine.