Miten käsittelet tällä hetkellä Windows-ylläpitäjän paikallisia salasanoja? Jokaisessa Windows-järjestelmässä on yksi ja heillä on avaimet jokaisen tietokoneen valtakuntaan. Koska paikalliset järjestelmänvalvojan salasanat eivät ole osa Active Directorya (AD), sinun on hallittava jokaista tiliä jokaisessa tietokoneessa erikseen. Se on vaivalloista.

Usein organisaatiot eivät ajattele asiaa liikaa ja asettavat vain vakiomuotoisen järjestelmänvalvojan salasanan jokaiselle Windows-koneelle. Tämä käytäntö, vaikka onkin kätevä, avaa organisaatiot paljon suuremmalle ongelmalle, kun tuo yksi, yleinen salasana joutuu vääriin käsiin. Erillisen paikallisen järjestelmänvalvojan salasanan käyttäminen jokaisessa tietokoneessa ei välttämättä estä pahansuopaa henkilöä pääsemästä käsiksi yhteen tietokoneeseen, mutta se estää huomattavasti muiden tietokoneiden sivuttaista hyväksikäyttöä.

Microsoft Local Administrator Password Solution (LAPS) voi auttaa.

Tässä artikkelissa opit, miten voit suojata AD-liitetyt tietokoneet määrittämällä LAPS:n.

Sisällysluettelo

- Mikä on Microsoft LAPS?

- LAPS käytännössä

- Lukitut AD-attribuutit

- GPO-asetukset

- LAPS:n määrittäminen

- Edellytykset

- Microsoft LAPS Management Tools -työkalujen asentaminen

- AD-kaavion laajentaminen

- Active Directory -käyttöoikeuksien määrittäminen

- Koneiden salliminen tallentaa salasanansa

- AD-attribuuttien lukitseminen etsimällä laajennetut oikeudet

- Laajennettujen oikeuksien poistaminen

- Lupien antaminen paikallisen järjestelmänvalvojan salasanan lukemiseen ja nollaamiseen

- Ryhmäkäytäntömallien keskitetyn tallennuspaikan luominen

- GPO:n luominen

- LAPS GPO -laajennuksen käyttöönotto

- LAPS MSI:n käyttöönotto GPO:lla

- LAPSin testaaminen

- Vinkkejä ja niksejä LAPS:n todelliseen käyttöön

- 1. Ota auditointi käyttöön

- 2. Tarkistaminen. Varmista, ettei kukaan käyttäjä voi suoraan lukea ms-mcs-AdmPwd AD-attribuuttia

- 3. Nollaa Ms-Mcs-AdmPwdTime-attribuutti levynkuvantamisen aikana

- 4. Nollaa AdmPwd-moduuli. Muista, että ms-Mcs-AdmPwd-attribuutti pysyy AD:n roskakorissa

- 5. LAPS ei ole tilapäistä pääsyä varten

- Johtopäätös

Mikä on Microsoft LAPS?

LAPS on tärkeä osa Windows-ympäristön turvallisuuden ylläpitämistä. LAPS on työkalu, joka toimii nokkelalla tavalla; se satunnaistaa automaattisesti paikallisen järjestelmänvalvojan salasanan kaikissa toimialueen tietokoneissa, joissa LAPS on aktivoitu, ja vaihtaa jokaisen salasanan säännöllisesti.

LAPS varmistaa, että sinulla on satunnaistetut paikallisen järjestelmänvalvojan salasanat koko toimialueellasi, ja estää hakkereiden ja haittaohjelmien sivuttaisen liikkumisen. Nyt saatat ajatella, että pitkä paikallisen järjestelmänvalvojan salasana asiakkaalla suojaa sinua tältä, mutta se ei ole totta.

Hakkerit voivat käyttää Pass-The-Hash-menetelmää levitä nopeasti toimialueellasi ja saattavat jopa löytää toimialueen järjestelmänvalvojan valtakirjan käyttämällä samaa menetelmää. LAPS estää tämän toiminnan pakottamalla pahantahtoiset yksilöt löytämään salasanan jokaiselle, yksittäiselle koneelle.

LAPS käytännössä

LAPS:ssä on kolme pääosaa:

Lukitut AD-attribuutit

LAPS tallentaa AD:ssä jokaisen valvottavan tietokoneen jokaisen paikallisen järjestelmänvalvojan salasanan nimellä ms-Mcs-AdmPwd. LAPS:n on myös tiedettävä, milloin salasanat vanhenevat vaihtaakseen ne, joten se tallentaa myös toisen AD-attribuutin nimeltä ms-Mcs-AdmPwdExpirationTime. Näitä AD-attribuutteja voivat lukea/kirjoittaa vain määritellyt AD-päämiehet, kuten ryhmä tai käyttäjä, ja myös salasanaa käyttävä tietokoneen tili voi kirjoittaa niitä.

GPO-asetukset

LAPS:n käyttöönottamiseksi tietokoneella ja salasanan vaihtamiseksi LAPS:lla on myös joukko GPO-asetuksia. Kun GPO on linkitetty useisiin tietokoneisiin, LAPS-asetukset jaetaan kuhunkin tietokoneeseen. Kun tietokone soveltaa GPO-asetuksia, LAPS käyttää erityistä DLL-tiedostoa niiden tulkitsemiseen.

Kun LAPS näkee, että nykyinen päivämäärä on ylittänyt salasanan voimassaolon päättymispäivän, se:

- Satunnaistaa uuden salasanan ja asettaa sen paikallisen järjestelmänvalvojan salasanaksi.

- Kirjoittaa uuden paikallisen järjestelmänvalvojan salasanan AD:ssä olevaan Ms-Mcs-AdmPwdattribuuttiin.

- Kirjoittaa uuden voimassaolon päättymispäivämäärän attribuuttiin ms-Mcs-AdmPwdExpirationTime.

Käyttämällä tätä nokkelaa mutta yksinkertaista menetelmää toimialueen tietokoneet pysyvät entistäkin turvallisempina.

LAPS:n määrittäminen

Tietoa riittää, mennäänpäs nyt oikeasti katsomaan, mitä LAPS:llä voi tehdä! LAPS:n perustaminen ei ole monimutkaista, mutta se vaatii muutamia vaiheita, jotka opit tässä opetusohjelmassa. Ne ovat:

- Asennetaan LAPS-hallintatyökalut järjestelmänvalvojan koneelle.

- Lisätään AD-skeema lisäämällä kaksi mukautettua AD-attribuuttia, joita LAPS käyttää.

- Asetetaan asianmukaiset oikeudet AD:n eri komponenteille.

- Rakennetaan LAPS:n yleiskäytäntö (LAPS GPO), joka levitetään Windows-tietokoneisiin.

- LAPS:n GPO-laajennuksen käyttöönotto sovellettaviin Windows-tietokoneisiin.

Kun olet suorittanut edellä mainitut vaiheet, sinulla on täysin toimiva LAPS-ympäristö, joka on asetettu ja valmiina käyttökuntoon!

Edellytykset

Tässä artikkelissa otat LAPS:n käyttöön oikeasti. Jos haluat seurata mukana, varmista ensin, että täytät muutamat ennakkoedellytykset.

- AD-toimialue (2003 ja uudemmat)

- Tietokoneessa, jossa on Windows (10 tai Server 2012+ on suositeltava), on RSAT for Active Directory asennettuna.

- Hänellä on pääsy tiliin, joka on sekä AD-toimialueen ylläpitäjät- että skeeman ylläpitäjät-ryhmän jäsen.

Kaikki tämän artikkelin esimerkit käyttävät AD-toimialuetta nimeltä contoso.com.

Skeeman ylläpitäjät -ryhmän paras käytäntö on, että olet sen jäsen vain silloin, kun tarvitset oikeuksia.

Microsoft LAPS Management Tools -työkalujen asentaminen

Aloittaaksesi, sinun on ensin asennettava järjestelmänvalvontatietokoneeseen LAPS Management Tools. Nämä hallintatyökalut asentavat sekä LAPS:n GPO-laajennuksen (jos se on valittu) että hallintatyökalut LAPS:n määrittämistä varten.

- Aloita lataamalla LAPS.x64.msi-tiedosto ja käynnistä se ylläpitäjänä ja napsauta Seuraava.

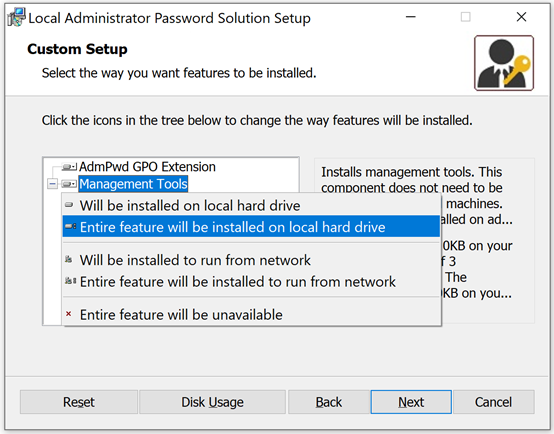

2. Paina Seuraava, kunnes tulet mukautettuun asetukseen ja valitse sitten Hallintatyökalut ja Koko ominaisuus asennetaan paikalliselle kiintolevylle molempien näiden komponenttien asentamiseksi. Jos et halua, että nykyistä konetta hallitaan LAPS:lla, valitse AdmPwd GPO Extension.

3. Paina Next (Seuraava) -painiketta, kunnes asennus on valmis, ja poistu asennusohjelmasta.

Olet nyt asentanut LAPS:n GPO-laajennukset (jos valittu) ja sen hallintatyökalut, ja voimme nyt aloittaa AD-kaavion laajentamisen ja GPO:iden lisäämisen.

AD-kaavion laajentaminen

Kuten aiemmin mainittiin, LAPS käyttää kahta AD-attribuuttia nimeltä ms-Mcs-AdmPwd ja ms-Mcs-AdmPwdExpirationTime. Nämä kaksi attribuuttia eivät ole oletusarvoisia, ja ne on lisättävä AD-skeemaan.

- Aloita lisäämällä Domain Admins -ryhmien jäsen Schema Admins -ryhmään, jos tili ei ole jo jäsen. Kutsumme tätä ”admin-tiliksi”.

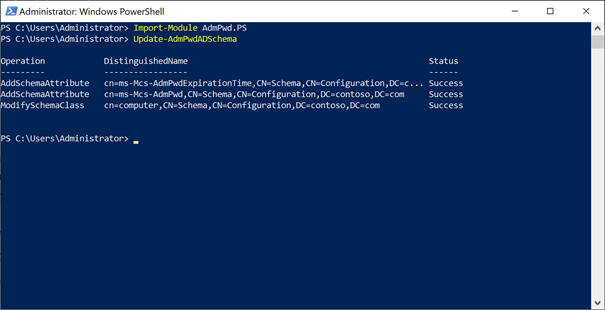

- Käynnistä PowerShell admin-tilinä ja tuo AdmPwd PowerShell-moduuli suorittamalla

Import-module AdmPwd.PS. - Kun moduuli on tuotu, suorita komento

Update-AdmPwdADSchemapäivittääksesi AD-skeeman lisäämällä kaksi AD-attribuuttia. Näet tulosteen seuraavassa kuvakaappauksessa.

Olet nyt laajentanut AD-skeemamme tukemaan LAPS:ää ja olet valmis määrittämään käyttöoikeudet Active Directoryyn.

Active Directory -käyttöoikeuksien määrittäminen

Jokainen tietokone tarvitsee mahdollisuuden päivittää paikallisen järjestelmänvalvojan salasanansa ja AD-attribuuttinsa vanhentumisaika. Tätä varten jokaisella tietokoneella on oltava itsekirjoitusoikeus ms-Mcs-AdmPwd- ja ms-Mcs-AdmPwdExpirationTime AD-attribuutteihin. Onneksi suurin osa tästä työstä on helppo tehdä AdmPwd PowerShell -moduulilla.

Koneiden salliminen tallentaa salasanansa

Varmista ensin, että jokainen tietokone voi tallentaa salasanansa ms-Mcs-AdmPwd AD-attribuuttiin ja päivittää salasanan voimassaolon päättymisajankohdan ms-Mcs-AdmPwdExpirationTime AD-attribuuttiin. AdPwd PowerShell -moduulissa on komento, jolla voit asettaa nämä käyttöoikeudet, nimeltään Set-AdmPwdComputerSelfPermission by organizational unit (OU), joka koskee kaikkia lapsi-OU:ita.

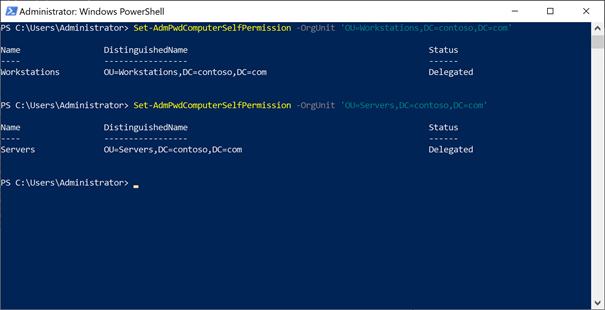

Suorita PowerShellissä komento Set-AdmPwdComputerSelfPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' muista päivittää tietty OU ja toimialueen nimi.

Jos haluat LAPS:n hallitsevan useampia OU:ita, toista yllä oleva komento jokaiselle AD:n OU:lle.

AD-attribuuttien lukitseminen etsimällä laajennetut oikeudet

Voidaksesi varmistaa, että vain haluamillasi käyttäjillä ja ryhmillä on oikeudet lukea ja nollata kunkin tietokoneen paikallisen ylläpitäjän salasana, sinun on tarkastettava, kenellä on oikeudet. Erityisesti sinun on tiedettävä, että vain niillä tileillä, joilla on oltava ”laajennetut oikeudet”, on ne.

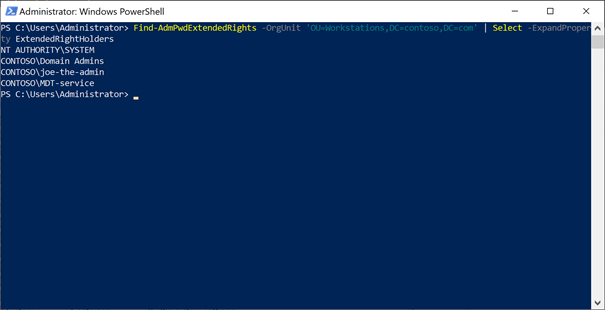

Tilien, joilla on laajennetut oikeudet, löytämiseksi suorita Find-AdmPwdExtendedRights -OrgUnit 'OU=Workstations,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders varmistamalla, että korvaat OU:n ja toimialueen nimen.

Voit nyt nähdä seuraavasta kuvakaappauksesta, että CONTOSO\joe-the-adminilla ja CONTOSO\MDT-palvelulla on laajennetut oikeudet Workstations OU:hun.

MDT-palvelun käyttöoikeudet tarvitsevat tosiaankin laajennetun oikeuden, mutta joe-the-adminilla ei. Sinun on nyt poistettava oikeus joe-the-adminilta.

Tämä prosessi on toistettava kaikkien niiden OU:iden osalta, joille asetit itsekirjoitusoikeuden aiemmassa vaiheessa.

Laajennettujen oikeuksien poistaminen

Kun olet tunnistanut jokaisen tilin, jolta haluat poistaa laajennetut oikeudet, on aika tehdä se itse.

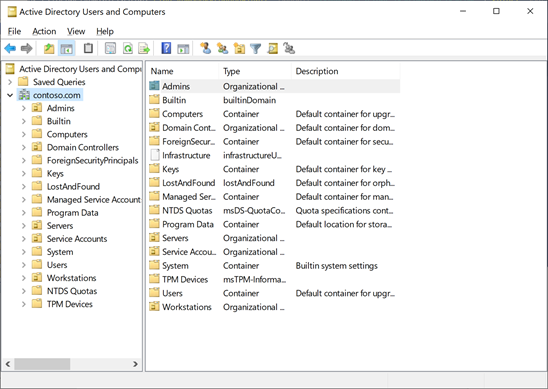

- Avaa Active Directory Users And Computers (Active Directory -käyttäjät ja -tietokoneet) ja napsauta ylemmässä valikossa View (Näkymä) -painiketta ja varmista, että Advanced Features (Lisäominaisuudet) on käytössä. Kun otat lisäominaisuudet käyttöön, näet kaikki tyypillisesti piilotetut OU:t, kuten seuraavassa kuvakaappauksessa näkyy.

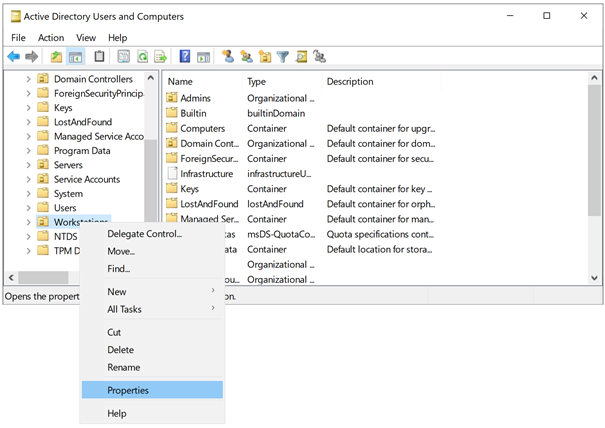

2. Napsauta hiiren kakkospainikkeella sitä OU:ta, jonka laajennetun oikeuden haluat poistaa, ja valitse Ominaisuudet.

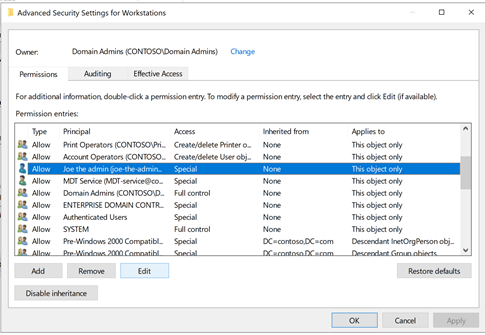

3. Napsauta Turvallisuus-välilehteä ja napsauta sitten Lisäasetukset-painiketta.

4. Etsi tili tai ryhmä, jonka laajennetut oikeudet haluat poistaa, ja poista se valitsemalla se ja napsauttamalla Poista.

5. Valitse se ja napsauta Poista. Toista nämä vaiheet tarpeen mukaan kaikille päämiehille, joilla on laajennetut oikeudet.

Lupien antaminen paikallisen järjestelmänvalvojan salasanan lukemiseen ja nollaamiseen

Nyt kun olet varmistanut, että vain asianmukaisilla tileillä on laajennetut oikeudet, sinun on nyt luotava kaksi AD-ryhmää paikallisen järjestelmänvalvojan salasanan lukemista ja nollaamista varten nimellä LAPS Workstations Password Read ja LAPS Workstations Password Reset.

Huomaa, että tässä määritetyt ryhmien nimet eivät ole pakollisia. Voit vapaasti käyttää mitä tahansa ryhmänimeä.

Kun PowerShell-konsoli on edelleen auki admin-tililläsi, kirjoita seuraavat komennot antaaksesi molemmille AD-ryhmille oikeuden lukea Workstations OU:n tietokoneiden paikallisen järjestelmänvalvojan salasanoja.

PS> Set-AdmPwdReadPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Read"PS> Set-AdmPwdResetPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Reset" Olet nyt antanut edellä mainituille AD-ryhmille oikeuden lukea ja nollata Workstations OU:n tietokoneiden paikallisen järjestelmänvalvojan salasanoja. Sinun on nyt lisättävä ne järjestelmänvalvojat tai ryhmät, joita tarvitaan salasanojen lukemiseen tai nollaamiseen.

Ryhmäkäytäntömallien keskitetyn tallennuspaikan luominen

Sitä varten, että LAPS voi ottaa itsensä käyttöön, kun se on asennettu tietokoneisiin, luo ensin ryhmäkäytäntö tuomalla ryhmäkäytäntömallit PolicyDefinition-tallennuspaikkaan. PolicyDefinition-säilö on kansio, joka sijaitsee kaikissa toimialueen ohjaimissa.

Ei koskaan oteta käyttöön LAPS:n ryhmäkäytäntöä, joka kohdistuu toimialueen ohjaimiin. Sitä ei tueta ja se voi aiheuttaa odottamattomia ongelmia.

- Valitse toimialueen ohjain AD:ssä; mikä tahansa toimialueen ohjain toimii.

- Varmista, että \\contoso.com\SYSVOL\Policies\PolicyDefinitions on olemassa. Jos ei ole, luo se nyt.

- Kopioi C:\\Windows\PolicyDefinitions-kansion sisältö hallintakoneellasi (johon asensit LAPS:n) toimialueen ohjaimen \\\contoso.com\SYSVOL\Policies\PolicyDefinitions-kansioon.

GPO:n luominen

Kopioidaan nyt LAPS:n GPO:n mallit keskitettyyn varastoon (PolicyDefinitions-kansioon).

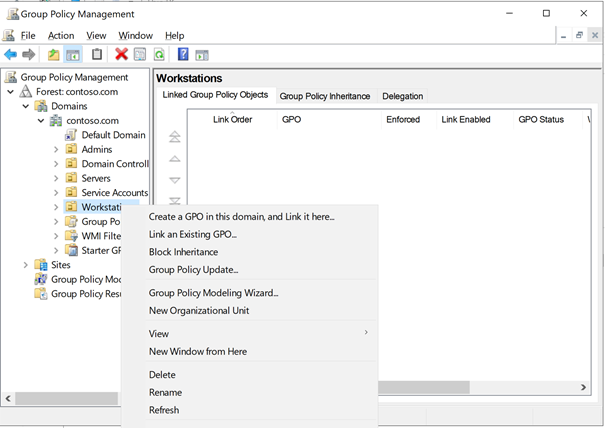

- Avaa Ryhmäkäytäntöjen hallinta admin-tunnuksellasi,napsauta hiiren kakkospainikkeella OU:ta, jossa haluat ottaa LAPS:n käyttöön ja valitse Linkitä olemassa oleva GPO…

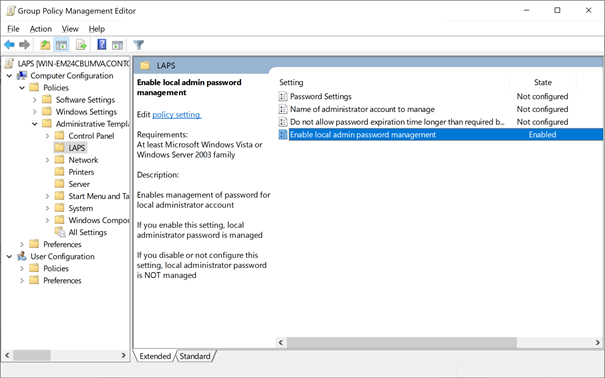

2. Siirry kohtaan Tietokoneen konfigurointi -> Hallinnointimallit -> LAPS ja aseta asetuksena Ota paikallisen ylläpitäjän salasanojen hallinta käyttöön arvoksi Enabled (Käytössä). Jos sinulla on erilaisia vaatimuksia salasanan monimutkaisuudelle, muokkaa salasana-asetuksia sen mukaisesti.

Olet melkein valmis! Linkitä tämä GPO nyt kaikkiin OU:iin, joissa haluat käyttää LAPSia.

LAPS GPO -laajennuksen käyttöönotto

Kun GPO on sovellettu kaikkiin sovellettaviin OU:iin, joissa on tietokoneita, sinun on nyt otettava käyttöön LAPS GPO -laajennus. Voit asentaa laajennuksen parilla eri tavalla joko asentamalla MSI:n (kuten aiemmin näytettiin) tai rekisteröimällä LAPS DLL-tiedoston.

Jos valitset MSI:n asentamisen, ota LAPS käyttöön jokaisella LAPS:n hallitseman OU:n sisällä olevalla tietokoneella suorittamalla seuraava komento.

> msiexec /q /i \server\share\LAPS.x64.msiJos otat LAPS:n käyttöön rekisteröimällä DLL-tiedoston, voit tehdä sen seuraavalla komennolla.

> regsvr32.dll \server\share\AdmPwd.dllVoit käyttää mitä tahansa käytössäsi olevaa etäkäyttötyökalua näiden komentojen suorittamiseen tietokoneilla.

LAPS MSI:n käyttöönotto GPO:lla

GPO:n käyttäminen on helpoin tapa varmistaa, että LAPS:n GPO-laajennus asennetaan kaikkiin tietokoneisiin.

- Kopioi LAPS.x64.msi verkkojakoon, johon kaikki toimialueen tietokoneet pääsevät käsiksi.

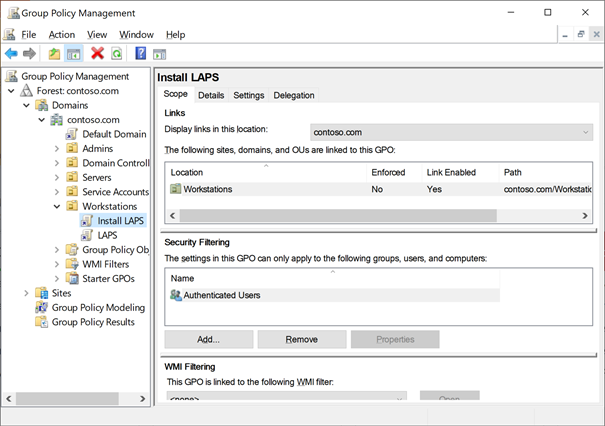

- Avaa ryhmäkäytäntöjen hallinta ylläpitäjän tietokoneella ja luo GPO nimeltä Install LAPS tai jokin vastaava.

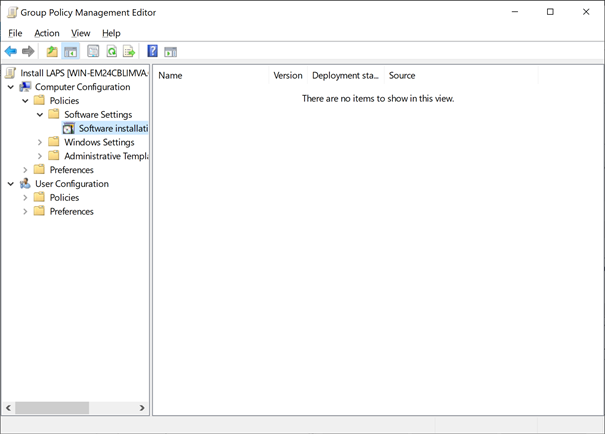

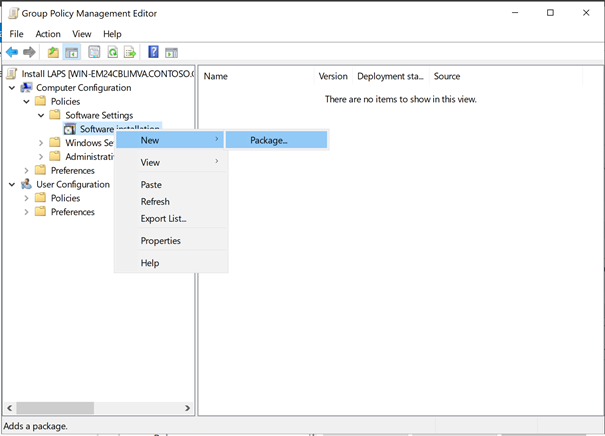

3. Napsauta Install LAPS GPO:ta hiiren kakkospainikkeella, valitse Edit (Muokkaa) ja siirry kohtaan Computer Configuration (Tietokoneen kokoonpano) -> Policies (Käytännöt) -> Software Settings (Ohjelmistoasetukset) -> Software Installation (Ohjelmiston asennus).

4. Napsauta hiiren kakkospainikkeella Software Installation (Ohjelmistoasennus) -painiketta ja siirry kohtaan New-> Package…

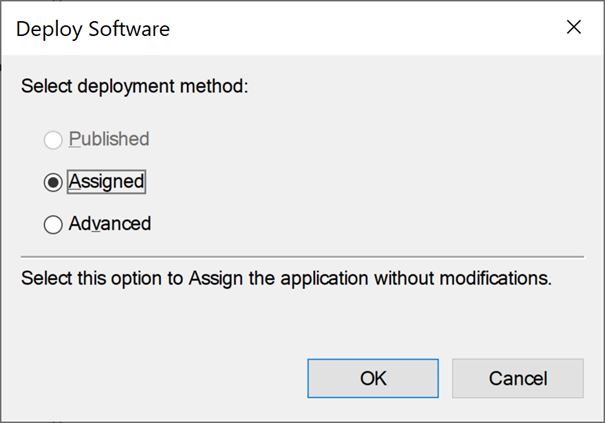

5. Siirry jakoon, johon kopioit LAPS.x64.msi:n, valitse se, napsauta OK ja valitse Assigned.

6. Linkitä GPO nyt samoihin OU:iin, joihin määrittelit LAPS:n. Olet nyt valmis testaamaan LAPSia!

LAPSin testaaminen

Varmistaaksemme, että LAPS toimii suunnitellulla tavalla valvotuissa tietokoneissa, pakotetaan nyt yksi tietokoneista soveltamaan edellä mainittua GPO:ta ja katsotaan, mitä tapahtuu.

- Käynnistetään uudelleen tietokone, joka sijaitsee jossakin äsken määrittämässäsi OU:ssa. Kun tietokone on taas käynnistynyt, sen pitäisi alkaa asentaa LAPS:ia.

- Kun LAPS on asennettu tietokoneelle, käynnistä kone uudelleen ja avaa PowerShell-konsoli ylläpitäjänä ylläpitäjän tietokoneella tilinä, joka on jäsenenä LAPS Workstation Password Read ja LAPS Workstation Password Reset AD-ryhmissä.

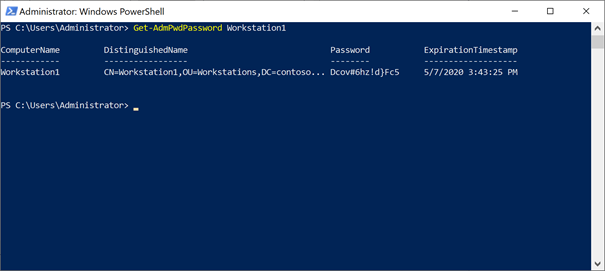

- Ajoita

Get-AdmPwdPassword <computername>-komento käyttäen tietokoneen nimeä, johon olit äsken käynnistänyt koneen uudestaan ja johon asensit LAPS:n. Jos kaikki sujui hyvin, näet seuraavassa kuvakaappauksessa esitetyn kaltaisen tulosteen.

4. Yritä nyt kirjautua LAPS:n hallitsemaan tietokoneeseen yllä näkyvällä salasanalla. Jos se onnistui, sinun pitäisi olla sisällä.

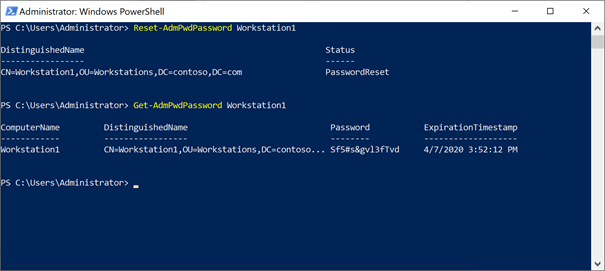

5. Yritä nyt nollata salasana ajamalla Reset-AdmPwdPassword <ComputerName> ja käynnistämällä tietokone uudelleen. Katso, miten se muutti salasanat seuraavasta kuvakaappauksesta?

LAPS toimii nyt ympäristössäsi. Ja vaikka ylläpito on melko helppoa, on muutama asia, jotka sinun on hyvä tietää…

Vinkkejä ja niksejä LAPS:n todelliseen käyttöön

Vaikka edellä käsitelty asennus riittää useimpiin pienempiin ympäristöihin, se saattaa olla liian epävarma tai se ei tarjoa suurempien organisaatioiden tarvitsemaa tarkastustasoa. Seuraavassa on muutamia vinkkejä, joilla saat sen toimimaan todellisessa maailmassa.

1. Ota auditointi käyttöön

Auditointi, kun joku lukee tai nollaa salasanan, on tärkeää, varsinkin kun otetaan huomioon, että voit kytkeä siihen hälytyksiä, jos joku lukee kaikkien tietokoneiden salasanan. Onneksi AdmPwd-moduuli tarjoaa meille cmdletin, jolla voimme ottaa juuri tämän käyttöön.

PS> Set-AdmPwdAuditing -AuditedPrincipals Everyone -OrgUnit "OU=Workstations,DC=contoso,DC=com"2. Tarkistaminen. Varmista, ettei kukaan käyttäjä voi suoraan lukea ms-mcs-AdmPwd AD-attribuuttia

Yksi tapa varmistaa, ettei käyttäjä voi lukea ms-mcs-AdmPwd AD-attribuuttia, on luoda itsepalvelumenetelmä, jolla saadaan tietokoneen paikallinen admin-salasana. Vaikka se ei kuulu tämän artikkelin piiriin, tutustu JEA:n tai WebJEA:n kaltaisiin työkaluihin, jos sinulla ei ole olemassa olevaa tähän soveltuvaa itsepalveluportaalia.

3. Nollaa Ms-Mcs-AdmPwdTime-attribuutti levynkuvantamisen aikana

Tietokoneen kuvantamisen yhteydessä on muistettava nollata Ms-Mcs-AdmPwdTime-attribuutti, kun kuvantaminen tehdään uudelleen, sillä muussa tapauksessa LAPS:llä ohjatun tietokoneen kohdalla salasanan vaihtaminen ei käynnistyisi, vaan se säilyttäisi kuvantamisella annettua paikallista admin-salasanaa. Se kuitenkin käynnistyy Ms-Mcs-AdmPwdTime-ajan umpeuduttua.

Voit käyttää seuraavaa PowerShell-komentoa ExpirationTime nollaamiseen ilman AdmPwd-moduulia:

# With RSAT Get-ADComputer Workstation1 | Set-ADObject -Replace @{"ms-mcs-AdmPwdExpirationTime"=(Get-Date)} # Without RSAT$Computer = New-Object DirectoryServices.DirectoryEntry "LDAP://CN=Workstation1,OU=Workstations,DC=contoso,DC=com"$Computer.'ms-Mcs-AdmPwdExpirationTime'.Clear()$Computer.CommitChanges()4. Nollaa AdmPwd-moduuli. Muista, että ms-Mcs-AdmPwd-attribuutti pysyy AD:n roskakorissa

Kun poistat kohteen AD:ssä ja AD:n roskakori on käytössä, AD poistaa yleensä tärkeät attribuutit; onneksi ms-Mcs-AdmPwd on suojattu siltä!

5. LAPS ei ole tilapäistä pääsyä varten

Niin houkuttelevaa kuin se onkin, LAPS:ää ei ole tarkoitettu antamaan tilapäistä pääsyä toimittajille, käyttäjille ja muunlaisille tileille. Käytä LAPS:n sijasta AD-ryhmää, joka on kyseisen tietokoneen paikallinen ylläpitäjä, ja käytä TimeToLivea ryhmän jäsenyyksiin.

Johtopäätös

Olet nyt oppinut, miten LAPS:ää otetaan käyttöön, miten sen käyttöoikeudet asetetaan ja miten siitä tehdään turvallisempi, sekä joitain vinkkejä ja niksejä. Ympäristössä, jossa LAPS on otettu käyttöön, kaikki paikallisen järjestelmänvalvojan salasanat vaihtuvat säännöllisesti ja automaattisesti. Tämä vähentää huomattavasti riskiä siitä, että hakkerit tai haittaohjelmat ottavat haltuunsa toimialueeseen liitetyn tietokoneen, ja toivottavasti se säästää sinut monelta päänvaivalta.