Cum vă ocupați în prezent de parolele administratorului local Windows? Fiecare sistem Windows are una și acestea dețin cheile regatului fiecărui PC. Deoarece parolele administratorilor locali nu fac parte din Active Directory (AD), trebuie să gestionați fiecare cont de pe fiecare calculator în parte. Este o pacoste.

De cele mai multe ori, organizațiile nu se gândesc prea mult la asta și setează pur și simplu o parolă standard de administrator pe fiecare calculator Windows. Această practică, deși convenabilă, expune organizațiile la o problemă mult mai mare atunci când acea parolă unică, principală, este pusă în mâini greșite. Faptul de a avea o parolă de administrator local separată pe fiecare calculator nu împiedică neapărat o persoană rău intenționată să acceseze un PC, dar previne considerabil exploatarea laterală a altor PC-uri.

Soluția Microsoft Local Administrator Password Solution (LAPS) poate fi de ajutor.

În acest articol, veți învăța cum să vă securizați computerele AD-joined prin configurarea LAPS.

Tabloul de materii

- Ce este Microsoft LAPS?

- LAPS în practică

- Atribute AD blocate

- GPO Settings

- Configurarea LAPS

- Precondiții

- Instalarea Microsoft LAPS Management Tools

- Extinderea schemei AD

- Configurarea permisiunilor Active Directory

- Allowing Machines to Save Their Password

- Blocarea atributelor AD prin găsirea drepturilor extinse

- Îndepărtarea drepturilor extinse

- Acordarea permisiunii de citire și resetare a parolei administratorului local

- Crearea unui magazin central pentru șabloanele de politici de grup

- Crearea GPO-ului

- Implementarea extensiei LAPS GPO

- Implementarea MSI LAPS cu un GPO

- Testarea LAPS

- Sfaturi și trucuri pentru utilizarea LAPS pe bune

- 1. Activați auditul

- 2. Asigurați-vă că niciun utilizator nu poate citi direct atributul AD ms-mcs-AdmPwd

- 3. Resetarea atributului Ms-Mcs-AdmPwdTime în timpul creării imaginii discului

- 4. Amintiți-vă că atributul ms-Mcs-AdmPwd rămâne în coșul de reciclare AD

- 5. LAPS nu este pentru acces temporar

- Concluzie

Ce este Microsoft LAPS?

LAPS este o parte vitală a menținerii securității unui mediu Windows. LAPS este un instrument care funcționează într-un mod inteligent; acesta randomizează automat parola de administrator local pe toate computerele de domeniu cu LAPS activat și schimbă fiecare parolă în mod regulat.

LAPS vă asigură că aveți parole de administrator local randomizate în întregul domeniu și previne mișcarea laterală a hackerilor și a programelor malware. Acum, ați putea crede că o parolă lungă de administrator local pe client v-ar putea proteja de acest lucru, dar nu este adevărat.

Hackerii pot folosi o metodă Pass-The-Hash pentru a se răspândi rapid prin domeniul dvs. și ar putea chiar să dea peste o credențială de administrator de domeniu prin aceeași metodă. LAPs previne această activitate forțând indivizii rău intenționați să descopere o parolă pentru fiecare calculator în parte.

LAPS în practică

LAPS are trei părți principale:

Atribute AD blocate

LAPS stochează fiecare parolă de administrator local pentru fiecare calculator controlat în AD numită ms-Mcs-AdmPwd. LAPS trebuie, de asemenea, să știe când expiră parolele pentru a le schimba, așa că stochează și un alt atribut AD numit ms-Mcs-AdmPwdExpirationTime. Aceste atribute AD pot fi citite/scrise numai de către anumiți principali AD, cum ar fi un grup sau un utilizator și, de asemenea, pot fi scrise de către contul computerului care utilizează parola.

GPO Settings

Pentru a furniza LAPS pe un computer și pentru a schimba parola, LAPS are, de asemenea, un set de setări GPO. Atunci când GPO este legat de un set de calculatoare, setările LAPS sunt distribuite pe fiecare calculator. Atunci când calculatorul aplică setările GPO, LAPS utilizează un fișier DLL special pentru a le interpreta.

Când LAPS vede că data curentă a depășit data de expirare a parolei, acesta va:

- Randomiza o nouă parolă și o va seta ca parolă de administrator local.

- Scrie noua parolă de administrator local în atributul Ms-Mcs-AdmPwd din AD.

- Scrie o nouă dată de expirare în ms-Mcs-AdmPwdExpirationTime.

Cu ajutorul acestei metode inteligente, dar simple, calculatoarele din domeniu rămân și mai sigure.

Configurarea LAPS

Suficiente informații, să trecem la a vedea efectiv ce poate face LAPS! Configurarea LAPS nu este complicată, dar necesită câțiva pași pe care îi veți învăța în acest tutorial. Aceștia sunt:

- Instalarea uneltelor de gestionare LAPS pe calculatorul dvs. de administrare.

- Extinderea schemei AD pentru a adăuga cele două atribute AD personalizate pe care le folosește LAPS.

- Stabilirea privilegiilor corespunzătoare pentru diferite componente în AD.

- Construirea GPO-ului LAPS care va fi aplicat pe computerele Windows.

- Deploying the LAPS GPO Extension to applicable Windows computers.

După ce veți parcurge pașii de mai sus, veți avea un mediu LAPS complet funcțional, configurat și gata de utilizare!

Precondiții

În acest articol, veți configura LAPS pe bune. Dacă doriți să urmăriți acest lucru, asigurați-vă că îndepliniți mai întâi câteva condiții prealabile.

- Un domeniu AD (2003 și mai sus)

- Un computer care rulează Windows (se recomandă 10 sau Server 2012+) are instalat RSAT pentru Active Directory.

- Aveți acces la un cont care este atât membru al grupurilor AD Domain Admins, cât și Schema Admins.

Toate exemplele din acest articol vor folosi un domeniu AD numit contoso.com.

Cea mai bună practică pentru grupul de administratori de schemă este să fiți membru al acestuia doar atunci când aveți nevoie de permisiuni.

Instalarea Microsoft LAPS Management Tools

Pentru a începe, trebuie mai întâi să instalați LAPS Management Tools pe calculatorul dvs. de administrare. Aceste instrumente de gestionare vor instala atât extensia LAPS GPO (dacă este selectată), cât și instrumentele de gestionare pentru a configura LAPS.

- Începeți prin a descărca fișierul LAPS.x64.msi și lansați-l ca administrator și faceți clic pe Next.

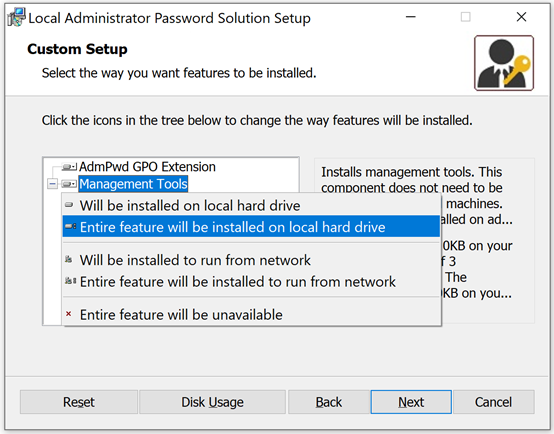

2. Apăsați Next (Următorul) până când ajungeți la configurarea personalizată, apoi faceți clic pe Management Tools (Instrumente de gestionare) și Entire feature (Instrumente de gestionare) și Entire feature (Întreaga caracteristică) va fi instalată pe hard diskul local pentru a instala ambele componente. Dacă nu doriți ca mașina curentă să fie gestionată de LAPS, atunci selectați AdmPwd GPO Extension.

3. Apăsați Next până când se termină instalarea și ieșiți din programul de instalare.

Aveți acum instalate extensiile LAPS GPO (dacă au fost selectate) și instrumentele sale de gestionare și putem începe acum să extindem schema AD și să adăugăm GPO-urile noastre.

Extinderea schemei AD

După cum am menționat mai devreme, LAPS utilizează două atribute AD numite ms-Mcs-AdmPwd și ms-Mcs-AdmPwdExpirationTime. Aceste două atribute nu sunt implicite și trebuie adăugate la schema AD.

- Începeți prin a adăuga un membru al grupurilor Domain Admins la grupul Schema Admins, în cazul în care contul nu este deja membru. Îl vom numi „contul de administrator”.

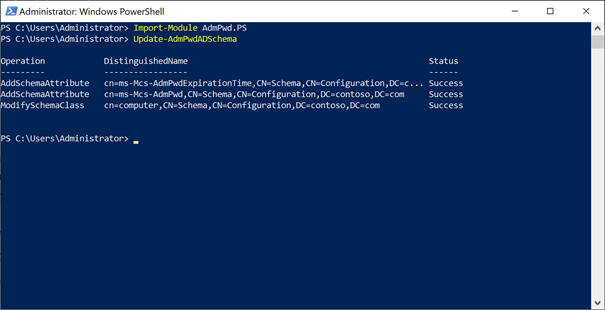

- Porniți PowerShell ca și cont de administrator și importați modulul AdmPwd PowerShell executând

Import-module AdmPwd.PS. - După ce modulul este importat, executați comanda

Update-AdmPwdADSchemapentru a actualiza schema AD adăugând cele două atribute AD. Puteți vedea rezultatul în următoarea captură de ecran.

Acum ați extins schema noastră AD pentru a suporta LAPS și sunteți gata să setați permisiunile în Active Directory.

Configurarea permisiunilor Active Directory

Care calculator are nevoie de posibilitatea de a-și actualiza parola de administrator local și ora de expirare a atributului AD. Pentru a face acest lucru, fiecare computer trebuie să aibă permisiunea de auto-scriere pentru atributele AD ms-Mcs-AdmPwd și ms-Mcs-AdmPwdExpirationTime. Din fericire, cea mai mare parte a acestei activități se realizează cu ușurință cu ajutorul modulului AdmPwd PowerShell.

Allowing Machines to Save Their Password

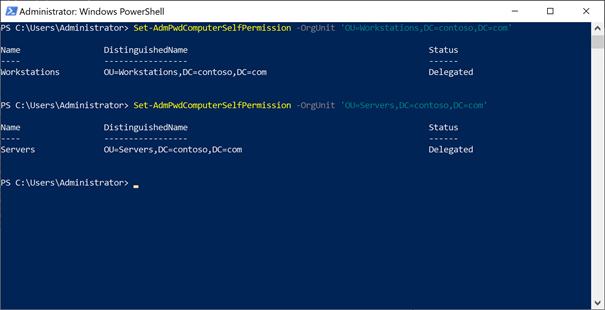

În primul rând, asigurați-vă că fiecare computer poate să își salveze parola în atributul AD ms-Mcs-AdmPwd și să actualizeze momentul în care această parolă expiră în atributul AD ms-Mcs-AdmPwdExpirationTime. Modulul AdPwd PowerShell are o comandă prin care puteți seta aceste permisiuni, numită Set-AdmPwdComputerSelfPermission by organizational unit (OU), care se aplică tuturor OU-urilor copil.

În PowerShell, rulați Set-AdmPwdComputerSelfPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' amintindu-vă că trebuie să actualizați OU și numele de domeniu specifice.

Dacă doriți ca LAPS să controleze mai multe OU-uri, repetați comanda de mai sus pentru fiecare OU din AD.

Blocarea atributelor AD prin găsirea drepturilor extinse

Pentru a vă asigura că numai utilizatorii și grupurile pe care le doriți au permisiuni de citire și de resetare a parolei administratorului local al fiecărui computer, trebuie să verificați cine are acces. În mod specific, trebuie să știți că numai conturile care trebuie să aibă „drepturi extinse” le au.

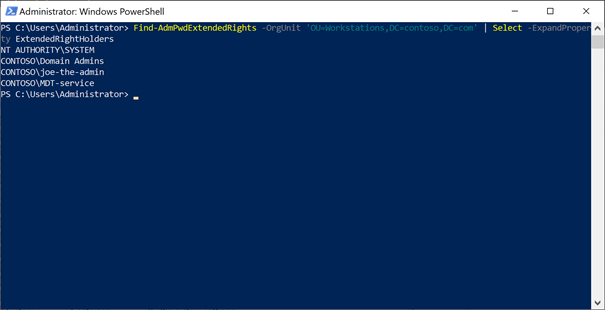

Pentru a găsi conturile cu drepturi extinse, rulați Find-AdmPwdExtendedRights -OrgUnit 'OU=Workstations,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders asigurându-vă că înlocuiți OU și numele domeniului.

Acum puteți vedea în următoarea captură de ecran că CONTOSO\joe-the-admin și CONTOSO\MDT-service au drepturi extinse la OU Workstations.

Autorizația MDT-service are într-adevăr nevoie de dreptul extins, dar joe-the-admin nu. Acum trebuie să eliminați permisiunea pentru joe-the-admin.

Trebuie să repetați acest proces pentru toate OU-urile pe care ați setat permisiunea de auto-scriere într-un pas anterior.

Îndepărtarea drepturilor extinse

După ce ați identificat fiecare cont de la care trebuie să eliminați drepturile extinse, acum este timpul să faceți efectiv acest lucru.

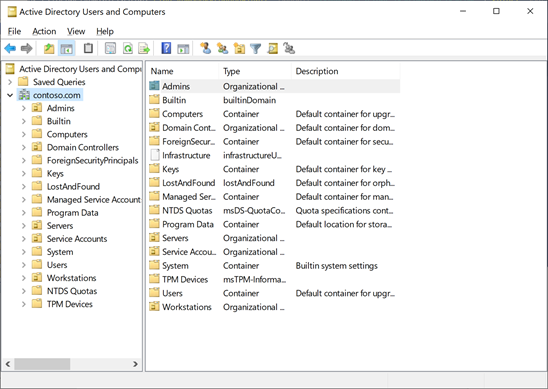

- Deschideți Active Directory Users And Computers și faceți clic pe View în meniul superior și asigurați-vă că Advanced Features este activat. Când activați funcțiile avansate, veți vedea toate OU-urile ascunse de obicei, așa cum se arată în următoarea captură de ecran.

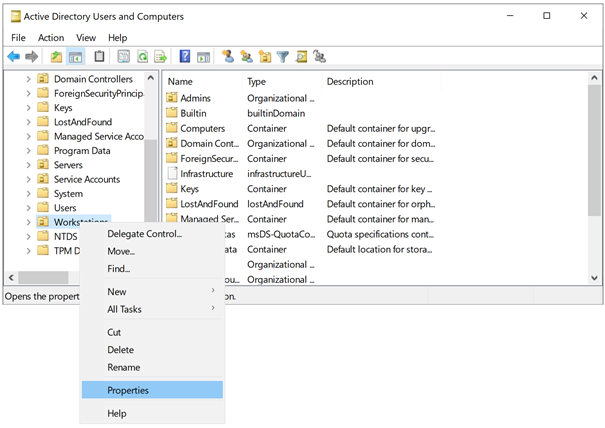

2. Faceți clic dreapta pe OU pe care doriți să eliminați dreptul extins și faceți clic pe Properties.

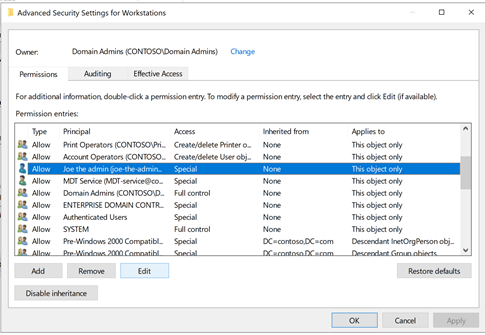

3. Faceți clic pe fila Security (Securitate) și apoi faceți clic pe butonul Advanced (Avansat).

4. Găsiți contul sau grupul pentru care doriți să eliminați drepturile extinse și eliminați-l selectându-l și făcând clic pe Remove (Eliminare).

5. Repetați acești pași după cum este necesar pentru toți mandanții cu drepturi extinse.

Acordarea permisiunii de citire și resetare a parolei administratorului local

Acum v-ați asigurat că numai conturile corespunzătoare au drepturi extinse, acum trebuie să creați două grupuri AD pentru citirea și resetarea parolei administratorului local numite LAPS Workstations Password Read și LAPS Workstations Password Reset.

Rețineți că numele grupurilor specificate aici nu sunt obligatorii. Sunteți liber să folosiți orice nume de grup doriți.

Cu o consolă PowerShell încă deschisă cu contul dvs. de administrator, introduceți următoarele comenzi pentru a acorda ambelor grupuri AD permisiunea de a citi parola administratorului local pentru computerele din OU Stații de lucru.

PS> Set-AdmPwdReadPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Read"PS> Set-AdmPwdResetPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Reset" Acum ați activat grupurile AD de mai sus pentru a citi și reseta parolele administratorului local pentru computerele din OU Stații de lucru. Acum trebuie să adăugați administratorii sau grupurile necesare pentru a citi sau reseta parolele.

Crearea unui magazin central pentru șabloanele de politici de grup

Pentru ca LAPS să se activeze odată instalat pe calculatoare, creați mai întâi o politică de grup prin importarea șabloanelor de politici de grup în magazinul PolicyDefinition. Magazinul PolicyDefinition este un dosar localizat pe toate controllerele de domeniu.

Nu activați niciodată un GPO LAPS care vizează controllerele de domeniu. Nu este suportat și poate cauza probleme neașteptate.

- Scoateți un controler de domeniu în AD; orice controler de domeniu va funcționa.

- Asigurați-vă că există un fișier \\contoso.com\SYSVOL\Policies\PolicyDefinitions. Dacă nu, creați-l acum.

- Copiați conținutul folderului C:\Windows\PolicyDefinitions de pe calculatorul dvs. de administrare (cel pe care ați instalat LAPS) în folderul \contoso.com\SYSVOL\Policies\PolicyDefinitions de pe controlerul de domeniu.

Crearea GPO-ului

Acum să copiem șabloanele GPO LAPS în Central Store (folderul PolicyDefinitions).

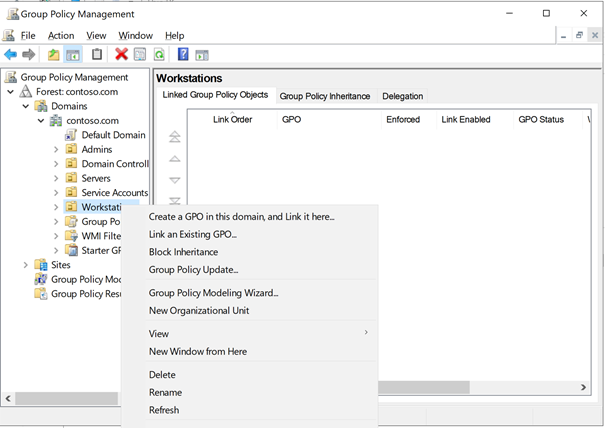

- Deschideți Group Policy Management sub contul dvs. de administrator,faceți clic dreapta pe OU în care doriți să activați LAPS și faceți clic pe Link an Existing GPO…

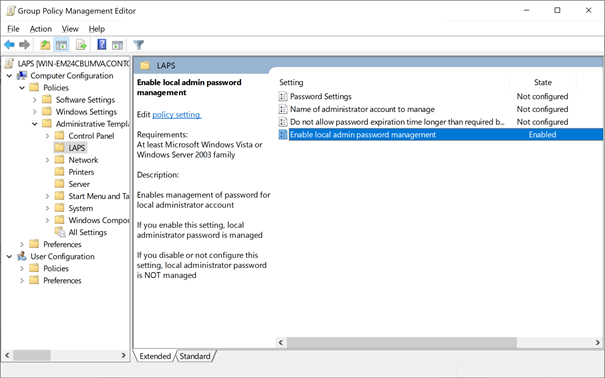

2. Navigați la Computer Configuration -> Administrative Templates -> LAPS și setați Enable local admin password management la Enabled. Dacă aveți cerințe diferite pentru complexitatea parolei, editați Password Settings (Setări parolă) în mod corespunzător.

Ați terminat aproape! Acum legați acest GPO la toate OU-urile în care doriți să folosiți LAPS.

Implementarea extensiei LAPS GPO

După ce GPO-ul este aplicat la toate OU-urile aplicabile cu calculatoare în ele, acum trebuie să implementați extensia LAPS GPO. Aveți câteva moduri diferite de a instala această extensie, fie prin instalarea MSI (așa cum s-a arătat mai devreme), fie prin înregistrarea fișierului LAPS DLL.

Dacă alegeți să instalați MSI, pe fiecare calculator din interiorul unei OU controlate de LAPS, rulați următoarea comandă pentru a activa LAPS.

> msiexec /q /i \server\share\LAPS.x64.msiDacă alegeți să activați LAPS prin înregistrarea DLL, puteți face acest lucru cu următoarea comandă:

> msiexec /q /i \server\share\LAPS.x64.msiDacă alegeți să activați LAPS prin înregistrarea DLL, puteți face acest lucru cu următoarea comandă.

> regsvr32.dll \server\share\AdmPwd.dllPuteți utiliza orice instrument de execuție de la distanță pe care îl aveți pentru a rula aceste comenzi pe calculatoare.

Implementarea MSI LAPS cu un GPO

Utilizarea unui GPO este cea mai simplă metodă pentru a vă asigura că extensia GPO LAPS este instalată pe toate calculatoarele.

- Copiați LAPS.x64.msi pe un share de rețea accesibil tuturor computerelor de domeniu.

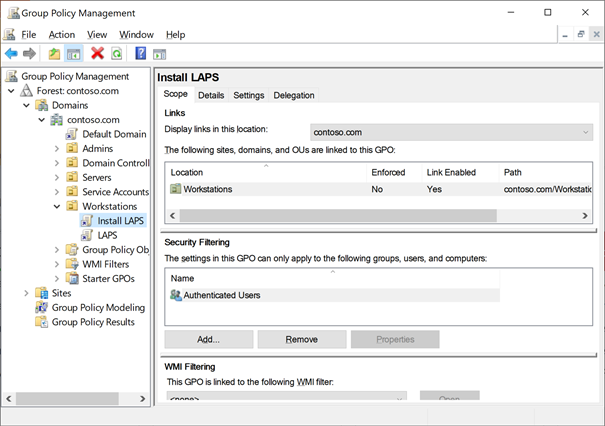

- Deschideți Group Policy Management pe computerul dvs. de administrare și creați un GPO numit Install LAPS sau ceva similar.

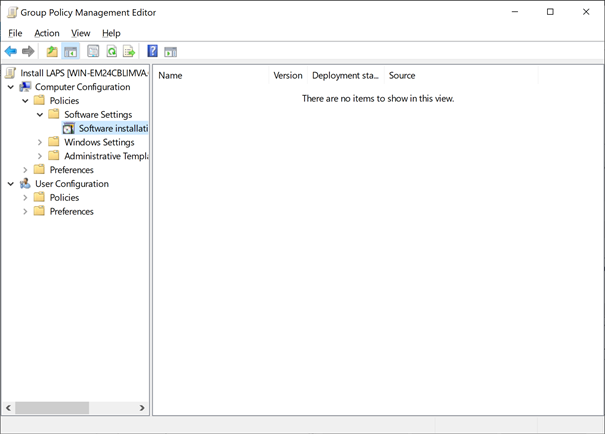

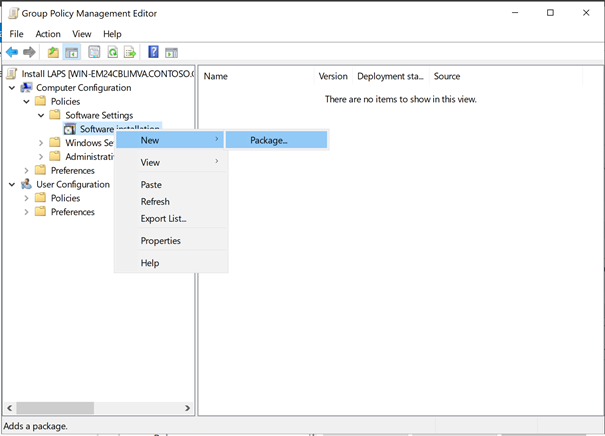

3. Faceți clic dreapta pe Install LAPS GPO, faceți clic pe Edit și navigați la Computer Configuration -> Policies -> Software Settings -> Software Installation.

4. Faceți clic dreapta pe Software Installation și navigați la New-> Package…

5. Faceți clic dreapta pe Software Installation și navigați la New-> Package…

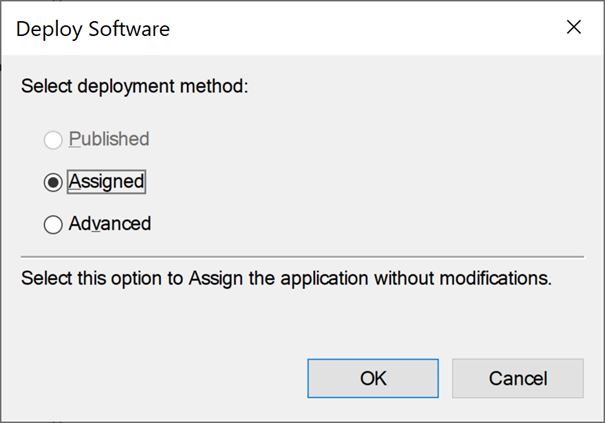

. Navigați la share-ul pe care ați copiat LAPS.x64.msi, selectați-l, faceți clic pe OK și selectați Assigned.

6. Acum legați GPO-ul de aceleași OU-uri pentru care ați configurat LAPS. Sunteți acum gata să testați LAPS!

Testarea LAPS

Pentru a ne asigura că LAPS funcționează așa cum a fost proiectat pe calculatoarele controlate, să forțăm acum unul dintre calculatoare să aplice GPO-ul menționat mai sus și să vedem ce se întâmplă.

- Reporniți un calculator care se află sub unul dintre OU-urile pe care tocmai le-ați configurat. Odată pornit din nou, computerul ar trebui să înceapă să instaleze LAPS.

- După ce LAPS se instalează pe computer, reporniți din nou mașina și deschideți o consolă PowerShell ca administrator pe computerul dvs. de administrator ca un cont care este membru al grupurilor AD LAPS Workstation Password Read și LAPS Workstation Password Reset.

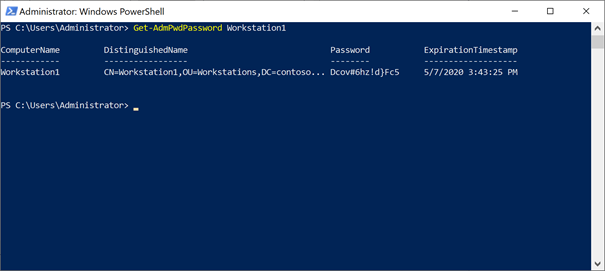

- Executați comanda

Get-AdmPwdPassword <computername>folosind numele computerului pe care tocmai l-ați repornit și pe care ați instalat LAPS. Dacă totul a decurs bine, veți vedea ceva similar cu rezultatul din următoarea captură de ecran.

4. Acum încercați să vă conectați la computerul controlat de LAPS cu parola afișată mai sus. Dacă a funcționat, ar trebui să fiți conectat.

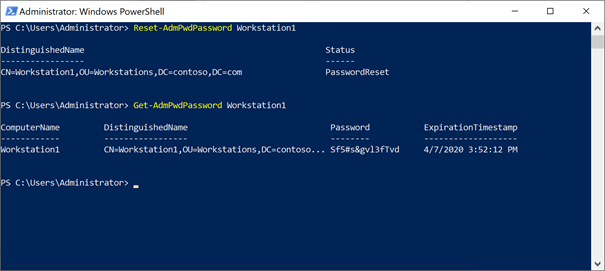

5. Acum încercați să resetați parola rulând Reset-AdmPwdPassword <ComputerName> și repornind calculatorul. Vedeți cum a schimbat parolele în următoarea captură de ecran?

Acum aveți LAPS care funcționează în mediul dumneavoastră. Și, deși administrarea este destul de ușoară, există câteva lucruri pe care ar trebui să le cunoașteți…

Sfaturi și trucuri pentru utilizarea LAPS pe bune

În timp ce configurația descrisă mai sus este suficientă pentru majoritatea mediilor mai mici, aceasta ar putea fi prea nesigură sau nu oferă nivelul de audit necesar pentru organizațiile mai mari. Iată câteva sfaturi pentru a o face să funcționeze în lumea reală.

1. Activați auditul

Auditul atunci când cineva citește sau resetează o parolă este important, mai ales având în vedere că puteți conecta alarme la acesta dacă cineva citește parola tuturor computerelor. Din fericire, modulul AdmPwd ne oferă un cmdlet pentru a activa exact acest lucru.

PS> Set-AdmPwdAuditing -AuditedPrincipals Everyone -OrgUnit "OU=Workstations,DC=contoso,DC=com"2. Asigurați-vă că niciun utilizator nu poate citi direct atributul AD ms-mcs-AdmPwd

O modalitate este de a vă asigura că un utilizator nu poate citi atributul AD ms-mcs-AdmPwd este de a crea o metodă de autoservire pentru a obține parola de administrare locală a unui computer. Deși nu intră în sfera de aplicare a acestui articol, verificați instrumente precum JEA sau WebJEA dacă nu aveți un portal de autoservire existent, potrivit pentru acest lucru.

3. Resetarea atributului Ms-Mcs-AdmPwdTime în timpul creării imaginii discului

Nu trebuie să uitați să resetați atributul Ms-Mcs-AdmPwdTime atunci când reimaginați un computer controlat de LAPS, altfel acesta nu va declanșa schimbarea parolei și va păstra parola administratorului local dată de imagine. Cu toate acestea, se va declanșa după ce Ms-Mcs-AdmPwdTime expiră.

Puteți utiliza următoarea comandă PowerShell pentru a reseta ExpirationTime fără modulul AdmPwd:

# With RSAT Get-ADComputer Workstation1 | Set-ADObject -Replace @{"ms-mcs-AdmPwdExpirationTime"=(Get-Date)} # Without RSAT$Computer = New-Object DirectoryServices.DirectoryEntry "LDAP://CN=Workstation1,OU=Workstations,DC=contoso,DC=com"$Computer.'ms-Mcs-AdmPwdExpirationTime'.Clear()$Computer.CommitChanges()4. Amintiți-vă că atributul ms-Mcs-AdmPwd rămâne în coșul de reciclare AD

Când ștergeți un obiect în AD și aveți coșul de reciclare AD activat, AD elimină de obicei atributele importante; din fericire, ms-Mcs-AdmPwd este protejat de acest lucru!

5. LAPS nu este pentru acces temporar

Deși ispititor, LAPS nu este menit să ofere acces temporar la furnizori, utilizatori și alte tipuri de conturi. În loc să folosiți LAPS, folosiți un grup AD care este un administrator local al acelui computer specific și folosiți TimeToLive pe membrii grupului.

Concluzie

Acum ați învățat cum să implementați LAPS, să îi configurați permisiunile și câteva sfaturi și trucuri pentru a-l face mai sigur. Cu un mediu în care LAPS este implementat toate parolele administratorului local se schimbă regulat și automat. Acest lucru reduce foarte mult riscurile ca un computer conectat la un domeniu să fie preluat de hackeri sau malware și sperăm că vă scutește de multe bătăi de cap.

.