Jak v současné době zpracováváte místní hesla správce systému Windows? Každý systém Windows je má a jsou to klíče ke království každého počítače. Protože hesla místních správců nejsou součástí služby Active Directory (AD), musíte spravovat každý účet na každém počítači zvlášť. Je to nepříjemné.

Ve většině případů nad tím organizace příliš nepřemýšlejí a prostě nastaví standardní heslo správce na každém počítači se systémem Windows. Tato praxe je sice pohodlná, ale otevírá organizacím mnohem větší problém, když se toto jediné, hlavní heslo dostane do nesprávných rukou. Samostatné heslo místního správce na každém počítači nemusí nutně zabránit přístupu zlomyslné osoby k jednomu počítači, ale výrazně zabraňuje bočnímu zneužití jiných počítačů.

Microsoft Local Administrator Password Solution (LAPS) může pomoci.

V tomto článku se dozvíte, jak zabezpečit počítače připojené k AD nastavením LAPS.

Obsah

- Co je Microsoft LAPS?

- LAPS v praxi

- Uzamčené atributy AD

- Nastavení GPO

- Nastavení LAPS

- Předpoklady

- Instalace nástrojů Microsoft LAPS Management Tools

- Rozšíření schématu AD

- Konfigurace oprávnění Active Directory

- Povolení strojům ukládat hesla

- Zamčení atributů AD nalezením rozšířených práv

- Odstranění rozšířených práv

- Udělení oprávnění ke čtení a resetování hesla místního správce

- Vytvoření centrálního úložiště pro šablony zásad skupiny

- Vytvoření GPO

- Nasazení rozšíření LAPS GPO

- Nasazení LAPS MSI pomocí objektu GPO

- Testování LAPS

- Tipy a triky pro skutečné používání LAPS

- 1. Zapněte auditování

- 2. Zjistěte, zda je auditování možné. Zajištění, aby žádný uživatel nemohl přímo číst atribut ms-mcs-AdmPwd AD

- 3. Resetování atributu Ms-Mcs-AdmPwdTime během vytváření obrazu disku

- 4. Při resetování atributu Ms-Mcs-AdmPwdTime můžete použít následující příkaz prostředí PowerShell. Nezapomeňte, že atribut ms-Mcs-AdmPwd zůstává v koši AD

- 5. V případě, že chcete odstranit objekt v AD a máte zapnutý koš AD, AD obvykle odstraní důležité atributy. LAPS není určen pro dočasný přístup

- Závěr

Co je Microsoft LAPS?

LAPS je důležitou součástí zajištění bezpečnosti prostředí systému Windows. LAPS je nástroj, který funguje chytrým způsobem; automaticky náhodně nastavuje heslo místního správce na všech počítačích v doméně s aktivovaným LAPS a pravidelně mění jednotlivá hesla.

LAPS zajišťuje náhodné nastavení hesel místního správce v celé doméně a zabraňuje bočnímu pohybu hackerů a malwaru. Nyní si možná myslíte, že dlouhé heslo místního správce na klientovi vás před tím může ochránit, ale není to pravda.

Hackeři mohou použít metodu Pass-The-Hash k rychlému šíření po vaší doméně a pomocí stejné metody mohou narazit i na pověření správce domény. LAPS této činnosti zabraňuje tím, že nutí záškodníky zjišťovat heslo pro každý jednotlivý počítač.

LAPS v praxi

LAPS má tři hlavní části:

Uzamčené atributy AD

LAPS ukládá každé heslo místního správce pro každý kontrolovaný počítač v AD s názvem ms-Mcs-AdmPwd. LAPS také potřebuje vědět, kdy hesla vyprší, aby je mohl změnit, proto ukládá také další atribut AD nazvaný ms-Mcs-AdmPwdExpirationTime. Tyto atributy AD jsou čitelné/zapisovatelné pouze určenými zadavateli AD, jako je skupina nebo uživatel, a také zapisovatelné účtem počítače, který heslo používá.

Nastavení GPO

Pro zajištění LAPS na počítači a pro změnu hesla má LAPS také sadu nastavení GPO. Pokud je objekt GPO propojen se sadou počítačů, jsou nastavení LAPS distribuována na každý počítač. Když počítač použije nastavení GPO, LAPS použije k jejich interpretaci speciální soubor DLL.

Když LAPS zjistí, že aktuální datum je po datu vypršení platnosti hesla, provede:

- Náhodný výběr nového hesla a nastaví ho jako místní heslo správce.

- Zapíše nové místní heslo správce do atributu Ms-Mcs-AdmPwd v AD.

- Zapíše nové datum vypršení platnosti do atributu ms-Mcs-AdmPwdExpirationTime.

Pomocí této chytré, ale jednoduché metody zůstávají počítače v doméně ještě bezpečnější.

Nastavení LAPS

Dost informací, pojďme se podívat, co vlastně LAPS umí! Nastavení systému LAPS není složité, ale vyžaduje několik kroků, které se v tomto návodu naučíte. Jsou to:

- Instalace nástrojů pro správu LAPS na počítači správce.

- Rozšíření schématu AD o dva vlastní atributy AD, které LAPS používá.

- Nastavení příslušných oprávnění pro různé součásti v AD.

- Vytvoření objektu GPO LAPS, který bude aplikován na počítače se systémem Windows.

- Deflokace rozšíření LAPS GPO na příslušné počítače se systémem Windows.

Pokud jste s výše uvedenými kroky hotovi, budete mít plně funkční prostředí LAPS nastavené a připravené k použití!

Předpoklady

V tomto článku budete LAPS nastavovat naostro. Pokud se jím chcete řídit, ujistěte se, že nejprve splňujete několik předpokladů.

- Doména AD (2003 a vyšší)

- Počítač se systémem Windows (doporučuje se 10 nebo Server 2012+) má nainstalovaný RSAT pro Active Directory.

- Mít přístup k účtu, který je zároveň členem skupin AD Domain Admins a Schema Admins.

Ve všech příkladech v tomto článku bude použita doména AD s názvem contoso.com.

Nejlepším postupem pro skupinu správců schématu je být jejím členem pouze tehdy, když potřebujete oprávnění.

Instalace nástrojů Microsoft LAPS Management Tools

Chcete-li začít, musíte nejprve nainstalovat nástroje LAPS Management Tools do počítače správce. Tyto nástroje pro správu nainstalují jak rozšíření LAPS GPO (je-li vybráno), tak nástroje pro správu, které slouží ke konfiguraci LAPS.

- Začněte stažením souboru LAPS.x64.msi, spusťte jej jako správce a klikněte na tlačítko Další.

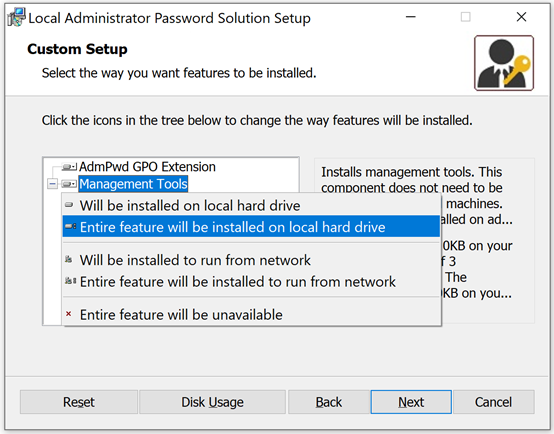

2. Stiskněte tlačítko Další, dokud se nedostanete k vlastnímu nastavení, pak klikněte na Nástroje pro správu a Celá funkce bude nainstalována na místní pevný disk pro instalaci obou těchto součástí. Pokud nechcete, aby aktuální počítač spravovala služba LAPS, vyberte možnost AdmPwd GPO Extension.

3. Klikněte na tlačítko Další, dokud se instalace nedokončí, a ukončete instalační program.

Nyní jste nainstalovali rozšíření LAPS GPO (je-li vybráno) a jeho nástroje pro správu a nyní můžeme začít rozšiřovat schéma AD a přidávat naše objekty GPO.

Rozšíření schématu AD

Jak již bylo zmíněno, LAPS používá dva atributy AD nazvané ms-Mcs-AdmPwd a ms-Mcs-AdmPwdExpirationTime. Tyto dva atributy nejsou výchozí a je nutné je do schématu AD přidat.

- Začněte tím, že přidáte člena skupin Domain Admins do skupiny Schema Admins, pokud účet ještě není jejím členem. Budeme tomu říkat „účet správce“.

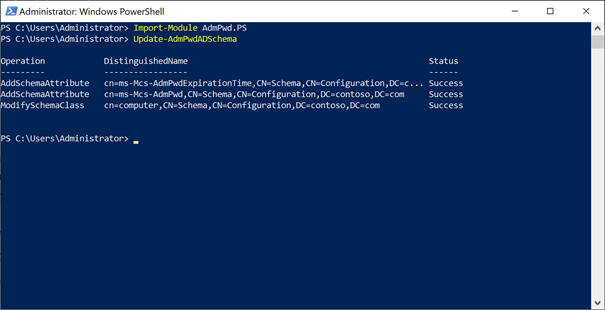

- Spustíme prostředí PowerShell jako účet správce a importujeme modul AdmPwd PowerShell příkazem

Import-module AdmPwd.PS. - Po importu modulu spusťte příkaz

Update-AdmPwdADSchemapro aktualizaci schématu AD přidáním dvou atributů AD. Výstup můžete vidět na následujícím snímku obrazovky.

Nyní jste rozšířili naše schéma AD o podporu LAPS a jste připraveni nastavit oprávnění v Active Directory.

Konfigurace oprávnění Active Directory

Každý počítač potřebuje možnost aktualizovat své místní heslo správce a atribut AD s dobou platnosti. K tomu musí mít každý počítač oprávnění k vlastnímu zápisu atributů ms-Mcs-AdmPwd a ms-Mcs-AdmPwdExpirationTime AD. Naštěstí lze většinu této práce snadno provést pomocí modulu AdmPwd prostředí PowerShell.

Povolení strojům ukládat hesla

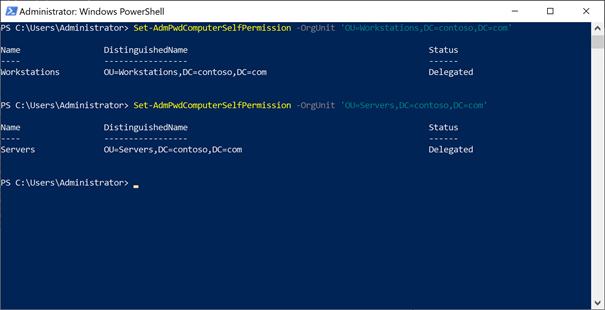

Nejprve zajistěte, aby každý počítač mohl ukládat své heslo do atributu ms-Mcs-AdmPwd AD a aktualizovat datum vypršení platnosti tohoto hesla v atributu ms-Mcs-AdmPwdExpirationTime AD. Modul AdPwd PowerShell obsahuje příkaz, kterým můžete tato oprávnění nastavit, nazvaný Set-AdmPwdComputerSelfPermission podle organizační jednotky (OU), který se vztahuje na všechny podřízené OU.

V prostředí PowerShell spusťte příkaz Set-AdmPwdComputerSelfPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' a nezapomeňte aktualizovat konkrétní OU a název domény.

Pokud chcete, aby systém LAPS ovládal více organizačních jednotek, opakujte výše uvedený příkaz pro každou organizační jednotku v systému AD.

Zamčení atributů AD nalezením rozšířených práv

Chcete-li zajistit, aby oprávnění ke čtení a obnovení hesla místního správce každého počítače měli pouze uživatelé a skupiny, které chcete, musíte kontrolovat, kdo má přístup. Konkrétně potřebujete vědět, že jej mají pouze účty, které potřebují mít „rozšířená práva“.

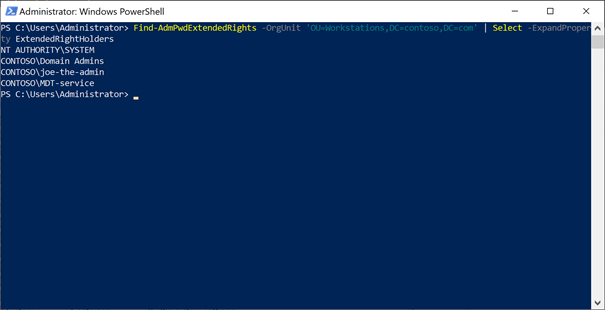

Chcete-li najít účty s rozšířenými právy, spusťte příkaz Find-AdmPwdExtendedRights -OrgUnit 'OU=Workstations,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders zajišťující nahrazení názvu organizační jednotky a domény.

Na následujícím snímku obrazovky nyní vidíte, že CONTOSO\joe-the-admin a CONTOSO\MDT-service mají rozšířená práva k OU Workstations.

Oprávnění MDT-service skutečně potřebuje rozšířená práva, ale joe-the-admin ne. Nyní je třeba odebrat oprávnění pro joe-the-admin.

Tento postup je třeba zopakovat pro všechny organizační jednotky, kterým jste v předchozím kroku nastavili oprávnění pro vlastní zápis.

Odstranění rozšířených práv

Poté, co jste identifikovali jednotlivé účty, kterým je třeba odebrat rozšířená práva, je nyní čas to skutečně provést.

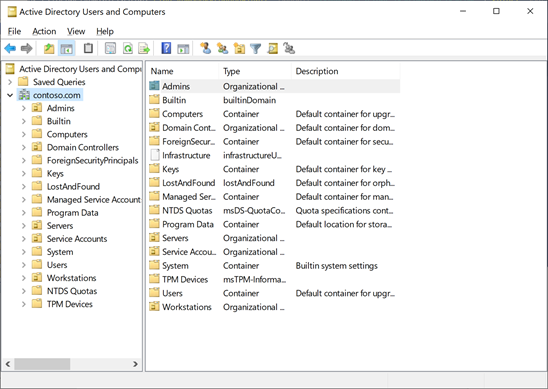

- Otevřete modul Uživatelé a počítače služby Active Directory, v horní nabídce klikněte na možnost Zobrazit a ujistěte se, že je povolena možnost Rozšířené funkce. Po povolení rozšířených funkcí se zobrazí všechny typicky skryté organizační jednotky, jak ukazuje následující snímek obrazovky.

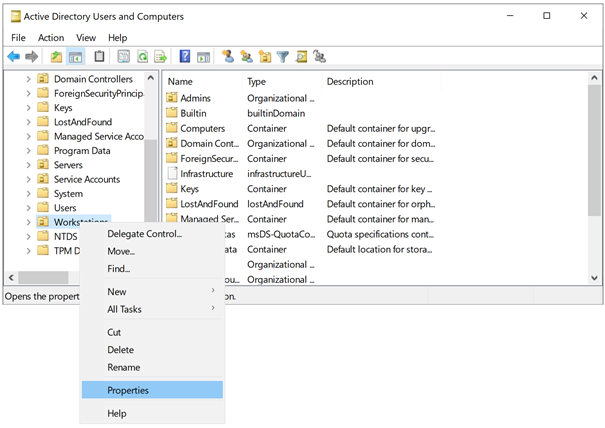

2. Zjistěte, zda máte k dispozici všechny typicky skryté organizační jednotky. Klikněte pravým tlačítkem myši na organizační jednotku, u které chcete odebrat rozšířené právo, a klikněte na příkaz Vlastnosti.

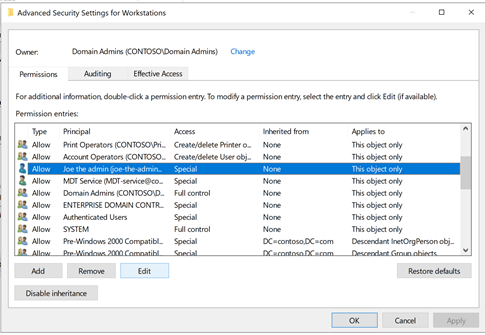

3. Klikněte na kartu Zabezpečení a poté klikněte na tlačítko Upřesnit.

4. Najděte účet nebo skupinu, pro kterou chcete odebrat rozšířená práva, a odeberte ji výběrem a kliknutím na tlačítko Odebrat.

5. Klikněte na tlačítko Odebrat. Tyto kroky opakujte podle potřeby pro všechny zadavatele s rozšířenými právy.

Udělení oprávnění ke čtení a resetování hesla místního správce

Když jste se ujistili, že rozšířená práva mají pouze vhodné účty, je nyní třeba vytvořit dvě skupiny AD pro čtení a resetování hesla místního správce s názvy LAPS Workstations Password Read a LAPS Workstations Password Reset.

Všimněte si, že zde uvedené názvy skupin nejsou povinné. Můžete použít libovolný název skupiny.

Při stále otevřené konzole prostředí PowerShell s účtem správce zadejte následující příkazy, abyste oběma skupinám AD udělili oprávnění ke čtení místního hesla správce pro počítače v organizační jednotce Workstations.

PS> Set-AdmPwdReadPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Read"PS> Set-AdmPwdResetPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Reset" Nyní jste výše uvedeným skupinám AD povolili čtení a resetování místních hesel správce pro počítače v organizační jednotce Workstations. Nyní je třeba přidat správce nebo skupiny potřebné pro čtení nebo resetování hesel.

Vytvoření centrálního úložiště pro šablony zásad skupiny

Aby se systém LAPS po instalaci do počítačů povolil, vytvořte nejprve zásady skupiny importem šablon zásad skupiny do úložiště PolicyDefinition. Úložiště PolicyDefinition je složka umístěná na všech řadičích domény.

Nikdy nepovolujte objekt zásad skupiny LAPS, který je zaměřen na řadiče domény. Není to podporováno a může to způsobit neočekávané problémy.

- Vyberte řadič domény ve službě AD; bude fungovat jakýkoli řadič domény.

- Ujistěte se, že existuje \\contoso.com\SYSVOL\Policies\PolicyDefinitions. Pokud ne, vytvořte ji nyní.

- Zkopírujte obsah složky C:\Windows\PolicyDefinitions na počítači správce (na kterém jste nainstalovali LAPS) do složky \\contoso.com\SYSVOL\Policies\PolicyDefinitions na řadiči domény.

Vytvoření GPO

Nyní zkopírujeme šablony LAPS GPO do centrálního úložiště (složka PolicyDefinitions).

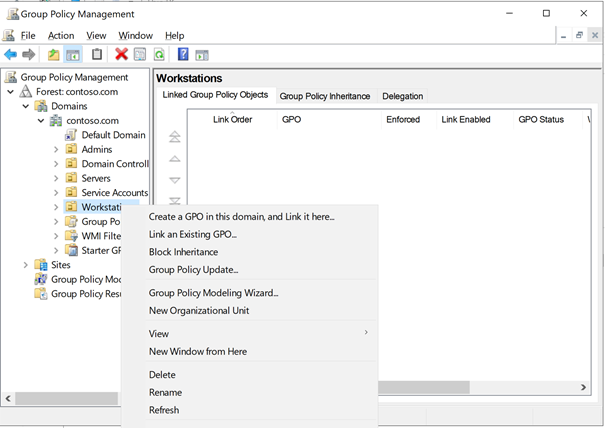

- Otevřete Správu zásad skupiny pod účtem správce,klikněte pravým tlačítkem myši na organizační jednotku, ve které chcete povolit LAPS, a klikněte na možnost Propojit existující objekt GPO…

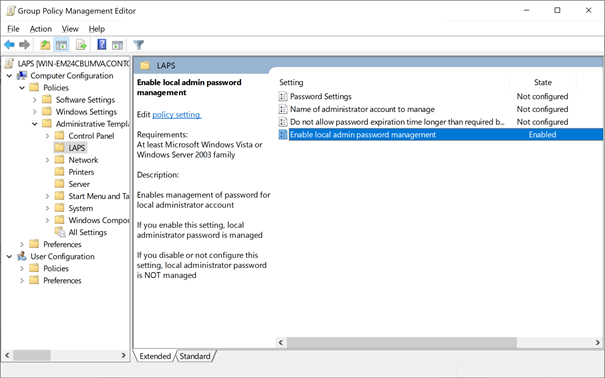

2. Přejděte do Konfigurace počítače -> Šablony pro správu -> LAPS a nastavte možnost Povolit místní správu hesel správce na hodnotu Povoleno. Pokud máte jiné požadavky na složitost hesla, upravte odpovídajícím způsobem Nastavení hesla.

Jste téměř hotovi! Nyní propojte tento objekt GPO se všemi organizačními jednotkami, ve kterých chcete používat LAPS.

Nasazení rozšíření LAPS GPO

Pokud je objekt GPO aplikován na všechny příslušné organizační jednotky s počítači, je nyní třeba nasadit rozšíření LAPS GPO. Máte několik různých způsobů, jak toto rozšíření nainstalovat, a to buď instalací rozhraní MSI (jak bylo uvedeno dříve), nebo registrací souboru LAPS DLL.

Pokud se rozhodnete nainstalovat rozhraní MSI, na každém počítači uvnitř organizační jednotky řízené systémem LAPS spusťte následující příkaz pro povolení systému LAPS.

> msiexec /q /i \server\share\LAPS.x64.msiPokud se rozhodnete povolit systém LAPS registrací souboru DLL, můžete tak učinit pomocí následujícího příkazu.

> regsvr32.dll \server\share\AdmPwd.dllPro spuštění těchto příkazů na počítačích můžete použít libovolný nástroj pro vzdálené spuštění, který máte k dispozici.

Nasazení LAPS MSI pomocí objektu GPO

Použití objektu GPO je nejjednodušší metodou, jak zajistit, aby bylo rozšíření LAPS GPO nainstalováno na všech počítačích.

- Kopírování LAPS.x64.msi do síťového sdílení přístupného všem počítačům v doméně.

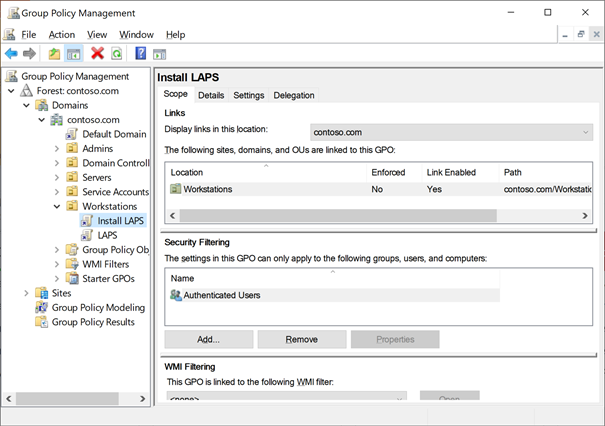

- Otevřete Správu zásad skupiny v počítači správce a vytvořte objekt GPO s názvem Instalace LAPS nebo něco podobného.

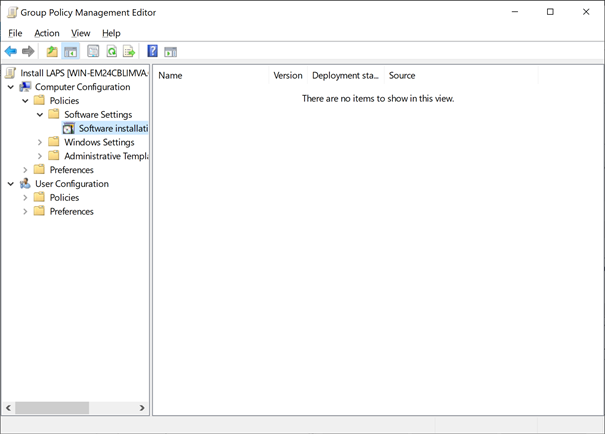

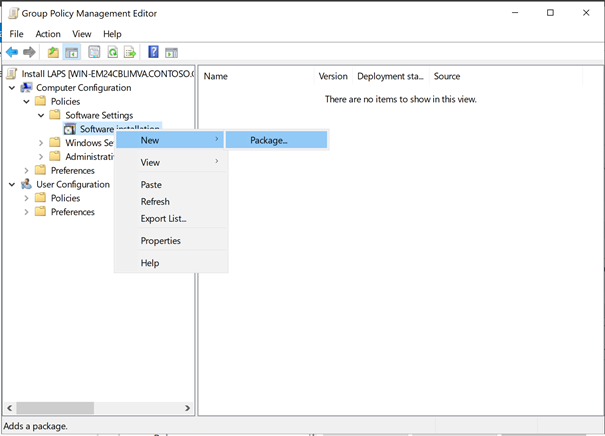

3. Vytvořte objekt GPO s názvem Instalace LAPS. Klepněte pravým tlačítkem myši na objekt GPO Install LAPS, klepněte na tlačítko Upravit a přejděte na Konfigurace počítače -> Zásady -> Nastavení softwaru -> Instalace softwaru.

4. Klikněte pravým tlačítkem myši na Instalace softwaru a přejděte na Nový-> Balíček…

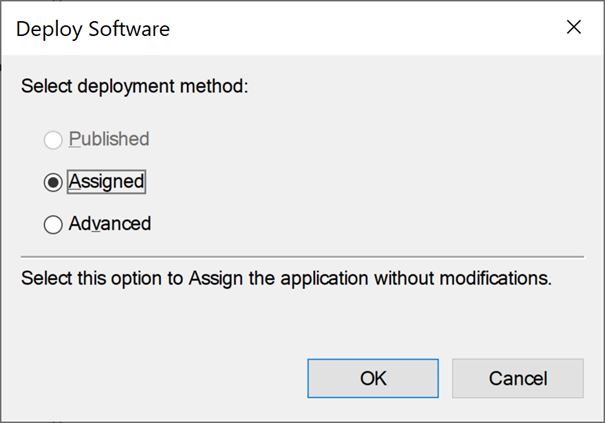

5. Klikněte pravým tlačítkem myši na Instalace softwaru a přejděte na Nový-> Balíček…. Přejděte na sdílené místo, kam jste zkopírovali LAPS.x64.msi, vyberte jej, klikněte na tlačítko OK a vyberte možnost Přiřazeno.

6. Nyní propojte objekt GPO se stejnými organizačními jednotkami, pro které jste nakonfigurovali LAPS. Nyní jste připraveni otestovat LAPS!

Testování LAPS

Abychom se ujistili, že LAPS funguje v kontrolovaných počítačích tak, jak má, donutíme nyní jeden z počítačů použít výše zmíněný objekt GPO a uvidíme, co se stane.

- Restartujte počítač, který se nachází pod jednou z OU, které jste právě nakonfigurovali. Po opětovném spuštění by měl počítač začít instalovat LAPS.

- Jakmile se LAPS v počítači nainstaluje, restartujte počítač ještě jednou a otevřete konzolu prostředí PowerShell jako správce na počítači správce jako účet, který je členem skupin AD LAPS Workstation Password Read a LAPS Workstation Password Reset .

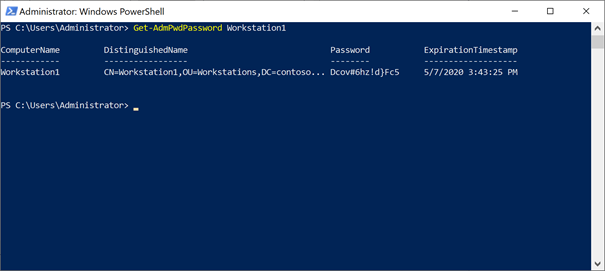

- Spusťte příkaz

Get-AdmPwdPassword <computername>s použitím názvu počítače, který jste právě restartovali a na který jste nainstalovali LAPS. Pokud vše proběhlo v pořádku, zobrazí se něco podobného výstupu na následujícím snímku obrazovky.

4. Nyní se zkuste přihlásit k počítači ovládanému LAPS pomocí výše zobrazeného hesla. Pokud se to podařilo, měli byste být přihlášeni.

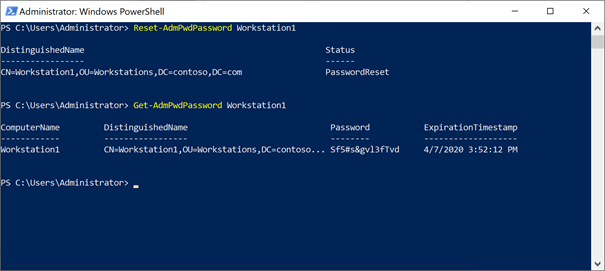

5. Nyní zkuste obnovit heslo spuštěním příkazu Reset-AdmPwdPassword <ComputerName> a restartováním počítače. Podívejte se, jak se změnila hesla na následujícím snímku obrazovky?

Ve vašem prostředí nyní funguje LAPS. A i když je správa poměrně snadná, je tu několik věcí, o kterých byste měli vědět…

Tipy a triky pro skutečné používání LAPS

Ačkoli výše popsané nastavení stačí pro většinu menších prostředí, pro větší organizace může být příliš nezabezpečené nebo nenabízet potřebnou úroveň auditu. Zde je několik tipů, jak jej zprovoznit v reálném světě.

1. Zapněte auditování

Auditování, když někdo čte nebo resetuje heslo, je důležité, zejména s ohledem na to, že na něj můžete napojit alarmy, pokud někdo čte heslo všech počítačů. Modul AdmPwd nám naštěstí poskytuje rutinu, která právě toto povolí.

PS> Set-AdmPwdAuditing -AuditedPrincipals Everyone -OrgUnit "OU=Workstations,DC=contoso,DC=com"2. Zjistěte, zda je auditování možné. Zajištění, aby žádný uživatel nemohl přímo číst atribut ms-mcs-AdmPwd AD

Jedním ze způsobů, jak zajistit, aby uživatel nemohl číst atribut ms-mcs-AdmPwd AD, je vytvoření samoobslužné metody získání místního hesla správce počítače. I když to není předmětem tohoto článku, podívejte se na nástroje jako JEA nebo WebJEA, pokud nemáte existující samoobslužný portál vhodný pro tento účel.

3. Resetování atributu Ms-Mcs-AdmPwdTime během vytváření obrazu disku

Při opětovném vytváření obrazu počítače řízeného systémem LAPS nesmíte zapomenout resetovat atribut Ms-Mcs-AdmPwdTime, jinak se nespustí změna hesla a zůstane zachováno místní heslo správce dané obrazem. Spustí se však po uplynutí doby platnosti atributu Ms-Mcs-AdmPwdTime.

Pro resetování atributu ExpirationTime bez modulu AdmPwd můžete použít následující příkaz prostředí PowerShell:

# With RSAT Get-ADComputer Workstation1 | Set-ADObject -Replace @{"ms-mcs-AdmPwdExpirationTime"=(Get-Date)} # Without RSAT$Computer = New-Object DirectoryServices.DirectoryEntry "LDAP://CN=Workstation1,OU=Workstations,DC=contoso,DC=com"$Computer.'ms-Mcs-AdmPwdExpirationTime'.Clear()$Computer.CommitChanges()4. Při resetování atributu Ms-Mcs-AdmPwdTime můžete použít následující příkaz prostředí PowerShell. Nezapomeňte, že atribut ms-Mcs-AdmPwd zůstává v koši AD

Když odstraníte objekt v AD a máte zapnutý koš AD, AD obvykle odstraní důležité atributy; naštěstí je před tím ms-Mcs-AdmPwd chráněn!

5. V případě, že chcete odstranit objekt v AD a máte zapnutý koš AD, AD obvykle odstraní důležité atributy. LAPS není určen pro dočasný přístup

Ačkoli je LAPS lákavý, není určen pro dočasný přístup k dodavatelům, uživatelům a dalším typům účtů. Místo použití služby LAPS použijte skupinu AD, která je místním správcem daného počítače, a na členství ve skupině použijte TimeToLive.

Závěr

Nyní jste se dozvěděli, jak nasadit službu LAPS, nastavit její oprávnění a několik tipů a triků pro její větší zabezpečení. V prostředí, kde je nasazen systém LAPS, se pravidelně a automaticky mění všechna hesla místních správců. Tím se výrazně snižuje riziko, že počítač připojený k doméně ovládnou hackeři nebo malware, a doufejme, že vás to ušetří mnoha bolestí hlavy.