Hoe gaat u momenteel om met lokale Windows administrator wachtwoorden? Elk Windows systeem heeft er een en zij hebben de sleutels tot het koninkrijk van elke PC. Omdat lokale beheerderswachtwoorden geen deel uitmaken van Active Directory (AD), moet je elke account op elke computer apart beheren. Dat is vervelend.

Vaak denken organisaties er niet te veel over na en stellen ze gewoon een standaard beheerderswachtwoord in op elke Windows-machine. Deze praktijk, hoewel handig, stelt organisaties bloot aan een veel groter probleem wanneer dat ene, hoofdwachtwoord in verkeerde handen valt. Het hebben van een apart lokaal beheerderswachtwoord op elke computer voorkomt niet noodzakelijkerwijs dat een kwaadwillende toegang krijgt tot een PC, maar het voorkomt wel aanzienlijk het lateraal misbruik van andere PC’s.

Microsoft Local Administrator Password Solution (LAPS) kan hierbij helpen.

In dit artikel leert u hoe u uw AD-gekoppelde computers kunt beveiligen door LAPS in te stellen.

Inhoudsopgave

- Wat is Microsoft LAPS?

- LAPS in de praktijk

- Locked-Down AD Attributes

- GPO Settings

- LAPS instellen

- Vereisten

- Microsoft LAPS Management Tools installeren

- Het AD-schema uitbreiden

- Active Directory-machtigingen configureren

- Machines toestaan hun wachtwoord op te slaan

- AD-attributen vergrendelen door uitgebreide rechten te zoeken

- Verwijderen van uitgebreide rechten

- Toestemming geven om het lokale beheerderswachtwoord te lezen en opnieuw in te stellen

- Een centrale opslag voor groepsbeleid-sjablonen maken

- GPO maken

- LAPS GPO-extensie implementeren

- De LAPS MSI implementeren met een GPO

- Testen van LAPS

- Tips en trucs voor het gebruik van LAPS for Real

- 1. Zet Auditing aan

- 2. Zorg ervoor dat geen enkele gebruiker direct het ms-mcs-AdmPwd AD attribuut kan lezen

- 3. Reset het Ms-Mcs-AdmPwdTime attribuut tijdens Disk Imaging

- 4. Onthoud dat het ms-Mcs-AdmPwd attribuut in de AD Recycle Bin blijft

- 5. LAPS is niet voor tijdelijke toegang

- Conclusie

Wat is Microsoft LAPS?

LAPS is een essentieel onderdeel van het beveiligen van een Windows-omgeving. LAPS is een hulpmiddel dat op een slimme manier werkt; het randomiseert automatisch het lokale beheerderswachtwoord op alle domeincomputers waarop LAPS is geactiveerd en wijzigt elk wachtwoord regelmatig.

LAPS zorgt ervoor dat u gerandomiseerde lokale beheerderswachtwoorden in uw hele domein hebt en voorkomt zijwaartse bewegingen van hackers en malware. Nu zou u kunnen denken dat een lang lokaal beheerderswachtwoord op de client u hiertegen zou kunnen beschermen, maar dat is niet waar.

Hackers kunnen een Pass-The-Hash methode gebruiken om zich snel door uw domein te verspreiden en zouden zelfs een domeinbeheerdersreferent kunnen tegenkomen door dezelfde methode te gebruiken. LAPs voorkomt deze activiteit door kwaadwillenden te dwingen een wachtwoord te achterhalen voor elke, individuele machine.

LAPS in de praktijk

LAPS heeft drie hoofdonderdelen:

Locked-Down AD Attributes

LAPS slaat elk lokaal beheerderswachtwoord voor elke gecontroleerde computer op in AD, genaamd ms-Mcs-AdmPwd. LAPS moet ook weten wanneer de wachtwoorden verlopen om ze te kunnen wijzigen, dus slaat het ook een ander AD attribuut op, genaamd ms-Mcs-AdmPwdExpirationTime. Deze AD attributen zijn alleen lees/schrijfbaar door gespecificeerde AD principals zoals een groep of een gebruiker en ook schrijfbaar door de computer account die het wachtwoord gebruikt.

GPO Settings

Om LAPS op een computer te zetten en het wachtwoord te wijzigen heeft LAPS ook een set GPO instellingen. Wanneer de GPO is gekoppeld aan een set computers, worden de LAPS-instellingen gedistribueerd naar elke computer. Wanneer de computer de GPO-instellingen toepast, gebruikt LAPS een speciaal DLL-bestand om ze te interpreteren.

Wanneer LAPS ziet dat de huidige datum voorbij de vervaldatum van het wachtwoord is, zal het:

- Een nieuw wachtwoord willekeurig bepalen en instellen als het lokale beheerderswachtwoord.

- Het nieuwe lokale beheerderswachtwoord schrijven naar het Ms-Mcs-AdmPwd-attribuut in AD.

- Schrijft een nieuwe vervaldatum naar ms-Mcs-AdmPwdExpirationTime.

Door deze slimme maar eenvoudige methode te gebruiken blijven de domeincomputers nog beter beveiligd.

LAPS instellen

Genoeg informatie, laten we nu eens gaan kijken wat LAPS nu eigenlijk kan doen! Het opzetten van LAPS is niet ingewikkeld, maar er zijn een paar stappen die u in deze handleiding zult leren. Deze zijn:

- Installatie van de LAPS Management Tools op uw beheerders machine.

- Uitbreiding van het AD schema om de twee aangepaste AD attributen toe te voegen die LAPS gebruikt.

- Instellen van de juiste privileges voor verschillende onderdelen in AD.

- Bouwen van de LAPS GPO die zal worden toegepast op Windows computers.

- Het distribueren van de LAPS GPO Extension naar de betreffende Windows computers.

Als u klaar bent met de bovenstaande stappen, heeft u een volledig functionele LAPS omgeving opgezet en bent u klaar om te gaan!

Vereisten

In dit artikel, gaat u LAPS echt opzetten. Als u het artikel wilt volgen, zorg er dan voor dat u eerst aan een paar vereisten voldoet.

- Een AD-domein (2003 en hoger)

- Een computer met Windows (10 of Server 2012+ wordt aanbevolen) waarop RSAT voor Active Directory is geïnstalleerd.

- Een account dat zowel lid is van de groepen AD Domain Admins als Schema Admins.

Alle voorbeelden in dit artikel maken gebruik van een AD-domein met de naam contoso.com.

De beste werkwijze voor de schema-adminsgroep is om er alleen lid van te zijn wanneer u de machtigingen nodig hebt.

Microsoft LAPS Management Tools installeren

Om te beginnen, moet u eerst de LAPS Management Tools op uw beheercomputer installeren. Deze beheertools installeren zowel de LAPS GPO-extensie (indien geselecteerd) als de beheertools om LAPS te configureren.

- Begin met het downloaden van het bestand LAPS.x64.msi en start dit als beheerder en klik op Volgende.

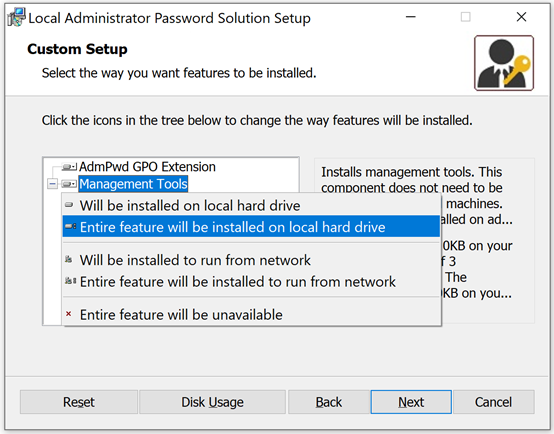

2. Druk op Volgende totdat u bij de aangepaste installatie komt en klik vervolgens op Managementhulpmiddelen en Gehele functie wordt op de lokale harde schijf geïnstalleerd om deze beide componenten te installeren. Als u niet wilt dat de huidige machine door LAPS wordt beheerd, selecteert u AdmPwd GPO Extension.

3. Klik op Next totdat de installatie is voltooid en sluit het installatieprogramma af.

U hebt nu de GPO-uitbreidingen van LAPS (indien geselecteerd) en de beheertools geïnstalleerd en we kunnen nu beginnen met het uitbreiden van het AD-schema en het toevoegen van onze GPO’s.

Het AD-schema uitbreiden

Zoals eerder vermeld, gebruikt LAPS twee AD-attributen: ms-Mcs-AdmPwd en ms-Mcs-AdmPwdExpirationTime. Deze twee attributen zijn niet standaard en moeten worden toegevoegd aan het AD schema.

- Start met het toevoegen van een lid van de Domain Admins groepen aan de Schema Admins groep als de account daar nog geen lid van is. We noemen dit uw “admin-account”.

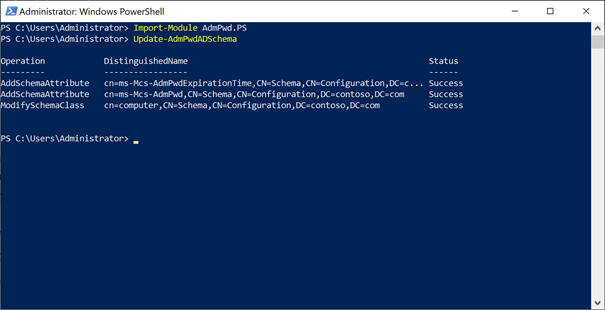

- Start PowerShell als uw admin-account en importeer de PowerShell-module AdmPwd door

Import-module AdmPwd.PSuit te voeren. - Wanneer de module is geïmporteerd, voert u het commando

Update-AdmPwdADSchemauit om het AD-schema bij te werken en de twee AD-attributen toe te voegen. U ziet de uitvoer in de volgende schermafbeelding.

U hebt nu ons AD-schema uitgebreid om LAPS te ondersteunen en bent klaar om machtigingen in Active Directory in te stellen.

Active Directory-machtigingen configureren

Elke computer moet de mogelijkheid hebben om het AD-attribuut voor het lokale beheerderswachtwoord en de vervaltijd bij te werken. Om dat te doen moet elke computer self-write rechten hebben op de ms-Mcs-AdmPwd en ms-Mcs-AdmPwdExpirationTime AD attributen. Gelukkig is het meeste van dit werk eenvoudig te doen met de AdmPwd PowerShell module.

Machines toestaan hun wachtwoord op te slaan

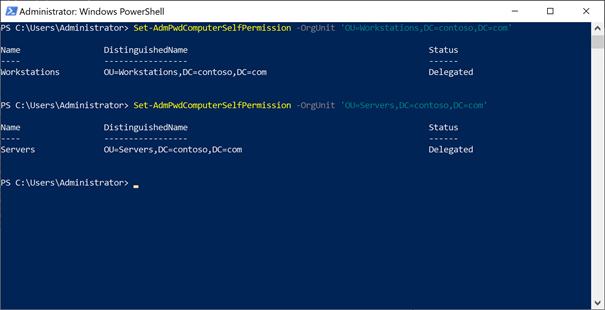

Zorg er eerst voor dat elke computer zijn wachtwoord kan opslaan in het ms-Mcs-AdmPwd AD attribuut en kan updaten wanneer dat wachtwoord verloopt in het ms-Mcs-AdmPwdExpirationTime AD attribuut. De AdPwd PowerShell-module heeft een opdracht waarmee u deze machtigingen kunt instellen, Set-AdmPwdComputerSelfPermission per organisatorische eenheid (OU) genaamd, die van toepassing is op alle kind-OU’s.

In PowerShell voert u Set-AdmPwdComputerSelfPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' uit, waarbij u eraan moet denken om uw specifieke OU en domeinnaam bij te werken.

Als u wilt dat LAPS meer OU’s beheert, herhaalt u de bovenstaande opdracht voor elke OU in AD.

AD-attributen vergrendelen door uitgebreide rechten te zoeken

Om ervoor te zorgen dat alleen de gebruikers en groepen die u wilt machtigingen hebben om het lokale beheerderswachtwoord van elke computer te lezen en opnieuw in te stellen, moet u controleren wie toegang heeft. Specifiek, u moet weten dat alleen de accounts die “Uitgebreide rechten” moeten hebben, deze hebben.

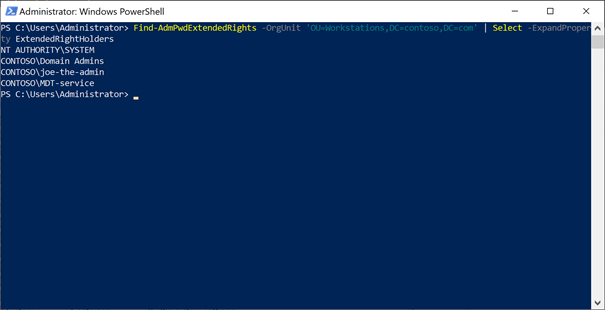

Om accounts met uitgebreide rechten te vinden, voert u Find-AdmPwdExtendedRights -OrgUnit 'OU=Workstations,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders uit om ervoor te zorgen dat u uw OU en domeinnaam vervangt.

U kunt nu in de volgende schermafbeelding zien dat CONTOSOJoe-de-admin en CONTOSOJe-de-admin uitgebreide rechten hebben voor de OU Werkstations.

De machtiging MDT-service heeft inderdaad het uitgebreide recht nodig, maar joe-de-admin heeft dat niet. U moet nu de machtiging voor joe-the-admin verwijderen.

U moet dit proces herhalen voor alle OU’s waarvoor u in een eerdere stap de zelf-schrijftoestemming hebt ingesteld.

Verwijderen van uitgebreide rechten

Nadat u hebt vastgesteld van welke accounts u de uitgebreide rechten moet verwijderen, is het nu tijd om dit daadwerkelijk te doen.

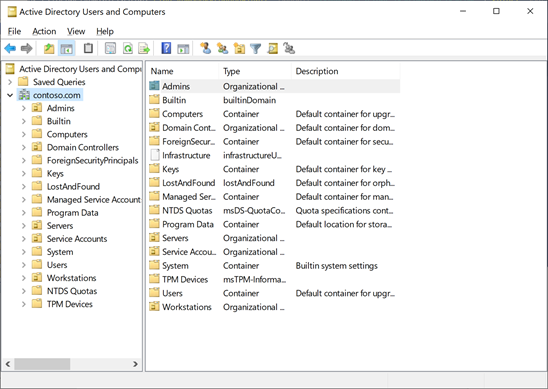

- Open Active Directory Gebruikers en computers en klik op Beeld in het menu bovenin en controleer of Geavanceerde functies is ingeschakeld. Wanneer u geavanceerde functies inschakelt, ziet u alle OU’s die gewoonlijk verborgen zijn, zoals in de volgende schermafbeelding wordt weergegeven.

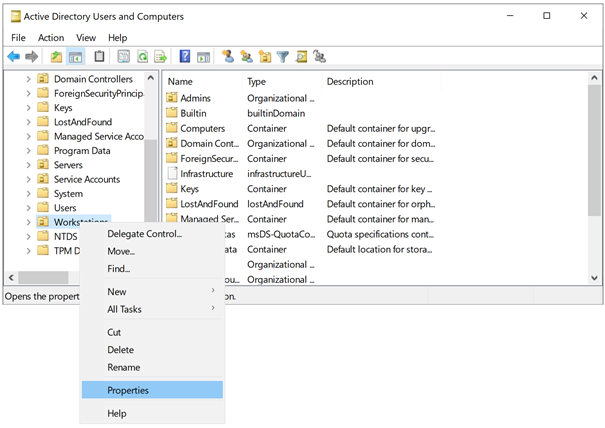

2. Klik met de rechtermuisknop op de OU waarvan u het uitgebreide recht wilt verwijderen en klik op Eigenschappen.

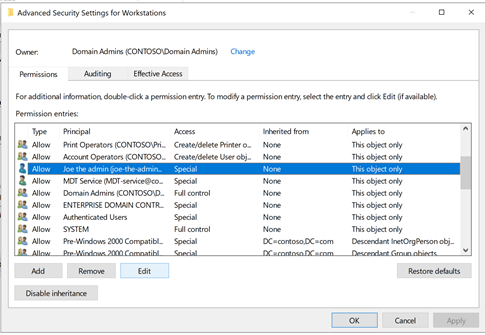

3. Klik op het tabblad Beveiliging en klik vervolgens op de knop Geavanceerd.

4. Zoek de account of groep waarvoor u de uitgebreide rechten wilt verwijderen en verwijder deze door deze te selecteren en op Verwijderen te klikken.

5. Herhaal deze stappen indien nodig voor alle principals met uitgebreide rechten.

Toestemming geven om het lokale beheerderswachtwoord te lezen en opnieuw in te stellen

Nu u ervoor hebt gezorgd dat alleen de juiste accounts uitgebreide rechten hebben, moet u nu twee AD-groepen maken voor het lezen en opnieuw instellen van het lokale beheerderswachtwoord, genaamd LAPS Workstations Password Read en LAPS Workstations Password Reset.

Merk op dat de hier opgegeven groepsnamen niet verplicht zijn. Het staat u vrij elke gewenste groepsnaam te gebruiken.

Terwijl de PowerShell-console nog is geopend met uw beheerdersaccount, voert u de volgende opdrachten in om beide AD-groepen toestemming te geven het lokale beheerderswachtwoord te lezen voor computers in de OU Werkstations.

PS> Set-AdmPwdReadPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Read"PS> Set-AdmPwdResetPasswordPermission -OrgUnit 'OU=Workstations,DC=contoso,DC=com' -AllowedPrincipals "LAPS Workstations Password Reset" U hebt nu de bovenstaande AD-groepen toestemming gegeven om lokale beheerderswachtwoorden te lezen en opnieuw in te stellen voor computers in de OU Werkstations. U moet nu de beheerders of groepen toevoegen die nodig zijn om de wachtwoorden te lezen of te resetten.

Een centrale opslag voor groepsbeleid-sjablonen maken

Om LAPS zichzelf te laten inschakelen zodra het op de computers is geïnstalleerd, maakt u eerst een groepsbeleid door de groepsbeleid-sjablonen te importeren naar de PolicyDefinition-winkel. De PolicyDefinition-winkel is een map die zich op alle domeincontrollers bevindt.

Gebruik nooit een GPO voor LAPS die is gericht op de domeincontrollers. Dit wordt niet ondersteund en kan onverwachte problemen veroorzaken.

>

- Kies een domeincontroller uit in AD; elke domeincontroller werkt.

- Zorg ervoor dat er een \contoso.comSYSVOLPolicies\PolicyDefinitions bestaat. Zo niet, maak deze dan nu aan.

- Kopieer de inhoud van C:Windows-policydefinities op uw beheercomputer (degene waarop u LAPS hebt geïnstalleerd) naar de map \contoso.com\SYSVOL-policies-policydefinities op de domeincontroller.

GPO maken

Kopiëren we nu de LAPS GPO-sjablonen naar de Central Store (map PolicyDefinitions).

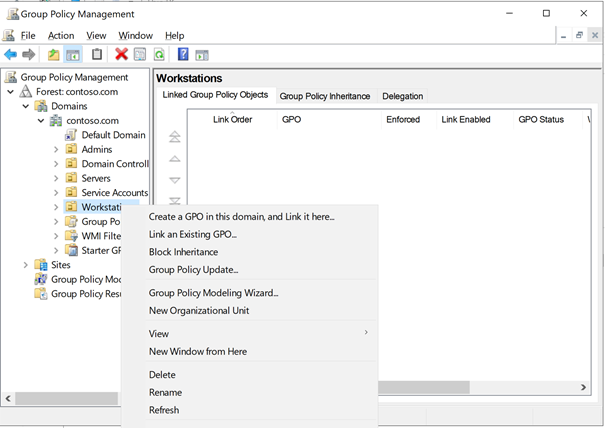

- Open Groepsbeleidbeheer onder uw beheerdersaccount, klik met de rechtermuisknop op de OU waarin u LAPS wilt inschakelen en klik op Een bestaande GPO koppelen…

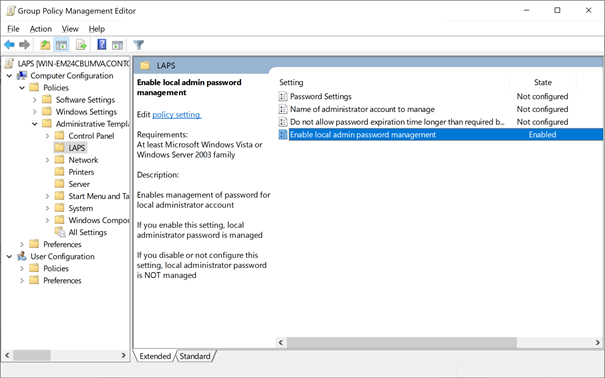

2. Navigeer naar Computerconfiguratie -> Administratieve sjablonen -> LAPS en stel Lokaal beheerderswachtwoordbeheer inschakelen in op Ingeschakeld. Als u andere vereisten hebt voor de complexiteit van wachtwoorden, wijzigt u de wachtwoordinstellingen dienovereenkomstig.

U bent bijna klaar! Koppel nu deze GPO aan alle OU’s waarin u LAPS wilt gebruiken.

LAPS GPO-extensie implementeren

Nadat de GPO is toegepast op alle van toepassing zijnde OU’s met computers erin, moet u nu de LAPS GPO-extensie implementeren. U hebt een paar verschillende manieren om deze uitbreiding te installeren door ofwel de MSI te installeren (zoals eerder getoond) of door het LAPS DLL-bestand te registreren.

Indien u ervoor kiest om de MSI te installeren, voert u op elke computer binnen een door LAPS gecontroleerde OU het volgende commando uit om LAPS in te schakelen.

> msiexec /q /i \server\share\LAPS.x64.msiIndien u ervoor kiest om LAPS in te schakelen door de DLL te registreren, kunt u dit doen met het volgende commando.

> regsvr32.dll \server\share\AdmPwd.dllU kunt elk hulpmiddel voor uitvoering op afstand gebruiken dat u hebt om deze opdrachten op de computers uit te voeren.

De LAPS MSI implementeren met een GPO

Het gebruik van een GPO is de gemakkelijkste methode om ervoor te zorgen dat de LAPS GPO-extensie op alle computers wordt geïnstalleerd.

- Kopieer LAPS.x64.msi naar een netwerkshare die toegankelijk is voor alle Domain Computers.

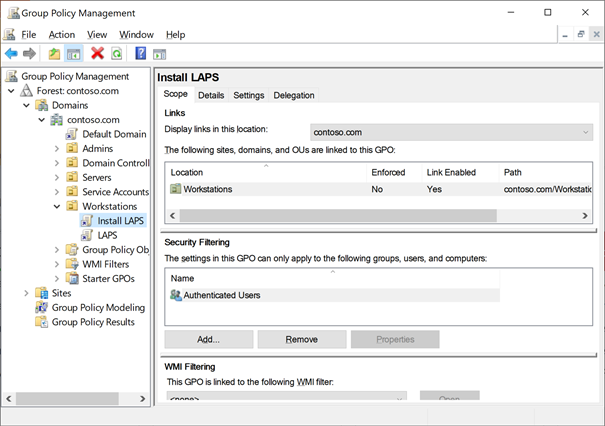

- Open Group Policy Management op uw beheercomputer en maak een GPO met de naam Install LAPS of iets vergelijkbaars.

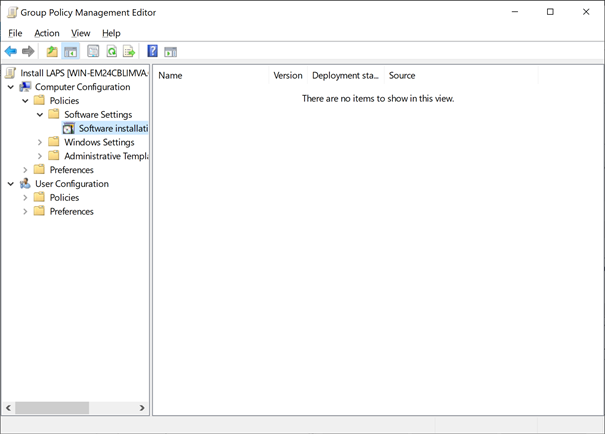

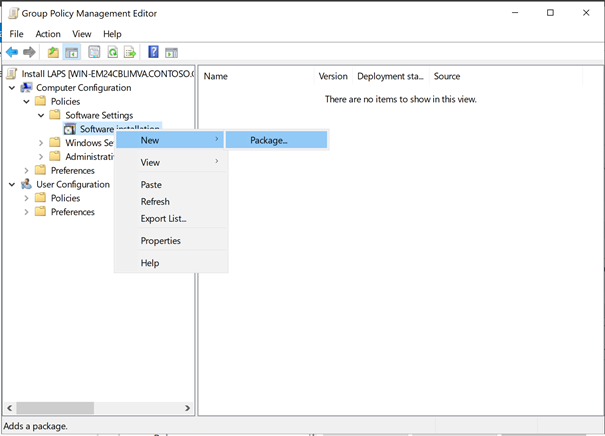

3. Klik met de rechtermuisknop op de GPO Install LAPS, klik op Bewerken en navigeer naar Computerconfiguratie -> Beleidsregels -> Software-instellingen -> Software-installatie.

4. Klik met de rechtermuisknop op Software installeren en navigeer naar Nieuw-> Pakket…

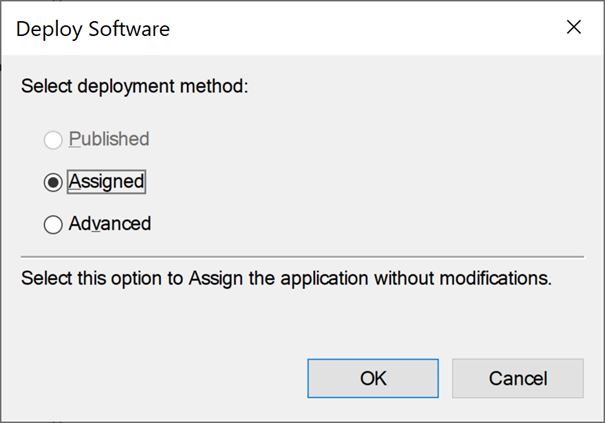

5. Navigeer naar de share waar u LAPS.x64.msi hebt gekopieerd, selecteer deze, klik op OK en selecteer Toegewezen.

6. Koppel nu de GPO aan dezelfde OU’s als waarvoor u LAPS hebt geconfigureerd. U bent nu klaar om LAPS te testen!

Testen van LAPS

Om er zeker van te zijn dat LAPS werkt zoals het is ontworpen op de gecontroleerde computers, laten we nu een van de computers forceren om de eerder genoemde GPO toe te passen en kijken wat er gebeurt.

- Start een computer opnieuw die zich onder een van de zojuist geconfigureerde OU’s bevindt. Zodra LAPS op de computer is geïnstalleerd, start u de computer opnieuw op en opent u een PowerShell-console als beheerder op uw beheercomputer als een account die lid is van de AD-groepen LAPS Workstation Password Read en LAPS Workstation Password Reset.

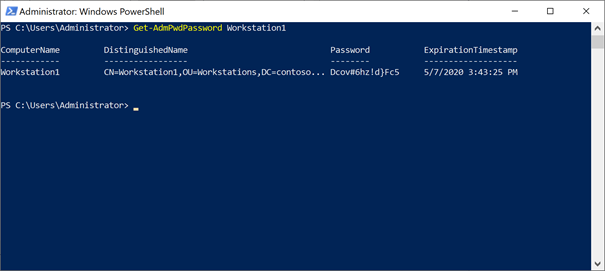

- Run het commando

Get-AdmPwdPassword <computername>met de computernaam waarop u zojuist opnieuw bent opgestart en waarop u LAPS hebt geïnstalleerd. Als alles goed is gegaan, ziet u iets dat lijkt op de uitvoer in de volgende schermafbeelding.

4. Probeer nu in te loggen op de computer die door LAPS wordt bestuurd met het hierboven weergegeven wachtwoord. Als dat gelukt is, zou u nu binnen moeten zijn.

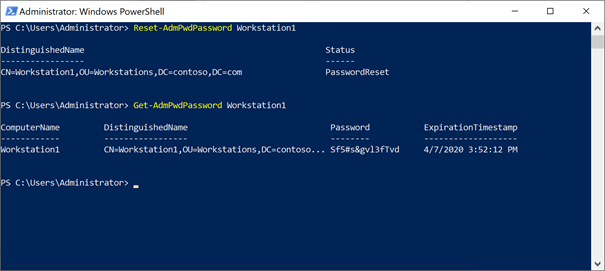

5. Probeer nu het wachtwoord te resetten door Reset-AdmPwdPassword <ComputerName> uit te voeren en de computer opnieuw op te starten.

U hebt nu LAPS werkend in uw omgeving. En hoewel het beheer vrij eenvoudig is, zijn er een paar dingen die u moet weten…

Tips en trucs voor het gebruik van LAPS for Real

De hierboven beschreven opzet is voldoende voor de meeste kleinere omgevingen, maar kan te onveilig zijn of niet het controleniveau bieden dat nodig is voor grotere organisaties. Hier zijn een paar tips om het in de echte wereld te laten werken.

1. Zet Auditing aan

Auditing wanneer iemand een wachtwoord leest of reset is belangrijk, vooral als je bedenkt dat je er alarmen aan kunt koppelen als iemand het wachtwoord van alle computers leest. Gelukkig voorziet de AdmPwd module ons van een cmdlet om precies dat mogelijk te maken.

PS> Set-AdmPwdAuditing -AuditedPrincipals Everyone -OrgUnit "OU=Workstations,DC=contoso,DC=com"2. Zorg ervoor dat geen enkele gebruiker direct het ms-mcs-AdmPwd AD attribuut kan lezen

Een manier om ervoor te zorgen dat een gebruiker het ms-mcs-AdmPwd AD attribuut niet kan lezen is om een self-service methode te maken om het lokale admin wachtwoord van een computer te verkrijgen. Hoewel buiten het bereik van dit artikel, kijk eens naar tools zoals JEA of WebJEA als je geen bestaande self-service portal hebt die hiervoor geschikt is.

3. Reset het Ms-Mcs-AdmPwdTime attribuut tijdens Disk Imaging

Je moet niet vergeten om het Ms-Mcs-AdmPwdTime attribuut te resetten bij het reimagen van een LAPS-gecontroleerde computer, anders zal het niet de wachtwoord wijziging triggeren en zal het lokale admin-wachtwoord dat door de image is gegeven, blijven bestaan. Het zal echter worden geactiveerd nadat de Ms-Mcs-AdmPwdTime is verlopen.

U kunt het volgende PowerShell commando gebruiken om de ExpirationTime te resetten zonder de AdmPwd module:

# With RSAT Get-ADComputer Workstation1 | Set-ADObject -Replace @{"ms-mcs-AdmPwdExpirationTime"=(Get-Date)} # Without RSAT$Computer = New-Object DirectoryServices.DirectoryEntry "LDAP://CN=Workstation1,OU=Workstations,DC=contoso,DC=com"$Computer.'ms-Mcs-AdmPwdExpirationTime'.Clear()$Computer.CommitChanges()4. Onthoud dat het ms-Mcs-AdmPwd attribuut in de AD Recycle Bin blijft

Wanneer je een object verwijdert in AD en de AD Recycle Bin hebt ingeschakeld, verwijdert AD meestal belangrijke attributen; gelukkig is ms-Mcs-AdmPwd daartegen beschermd!

5. LAPS is niet voor tijdelijke toegang

Hoe verleidelijk, LAPS is niet bedoeld om tijdelijke toegang te geven aan leveranciers, gebruikers en andere soorten accounts. In plaats van LAPS te gebruiken, gebruik een AD groep die een lokale admin is van die specifieke computer en gebruik TimeToLive op groepslidmaatschappen.

Conclusie

U heeft nu geleerd hoe LAPS te implementeren, de permissies in te stellen en enkele tips en trucs om het veiliger te maken. In een omgeving waar LAPS is geïmplementeerd, verandert het lokale beheerderswachtwoord regelmatig en automatisch. Dit verkleint de risico’s dat een aan een domein gekoppelde computer wordt overgenomen door hackers of malware aanzienlijk en hopelijk bespaart het u een hoop hoofdpijn.